深度学习

神经网络

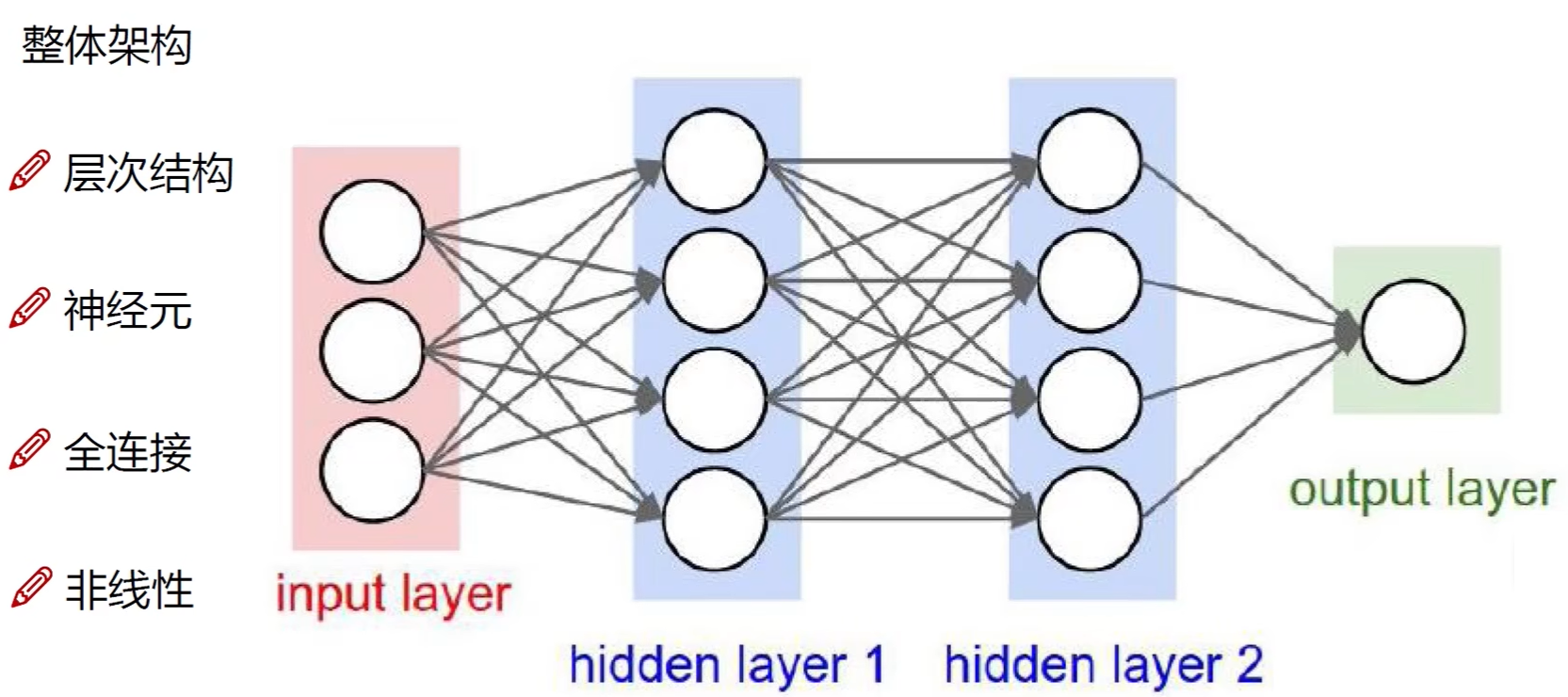

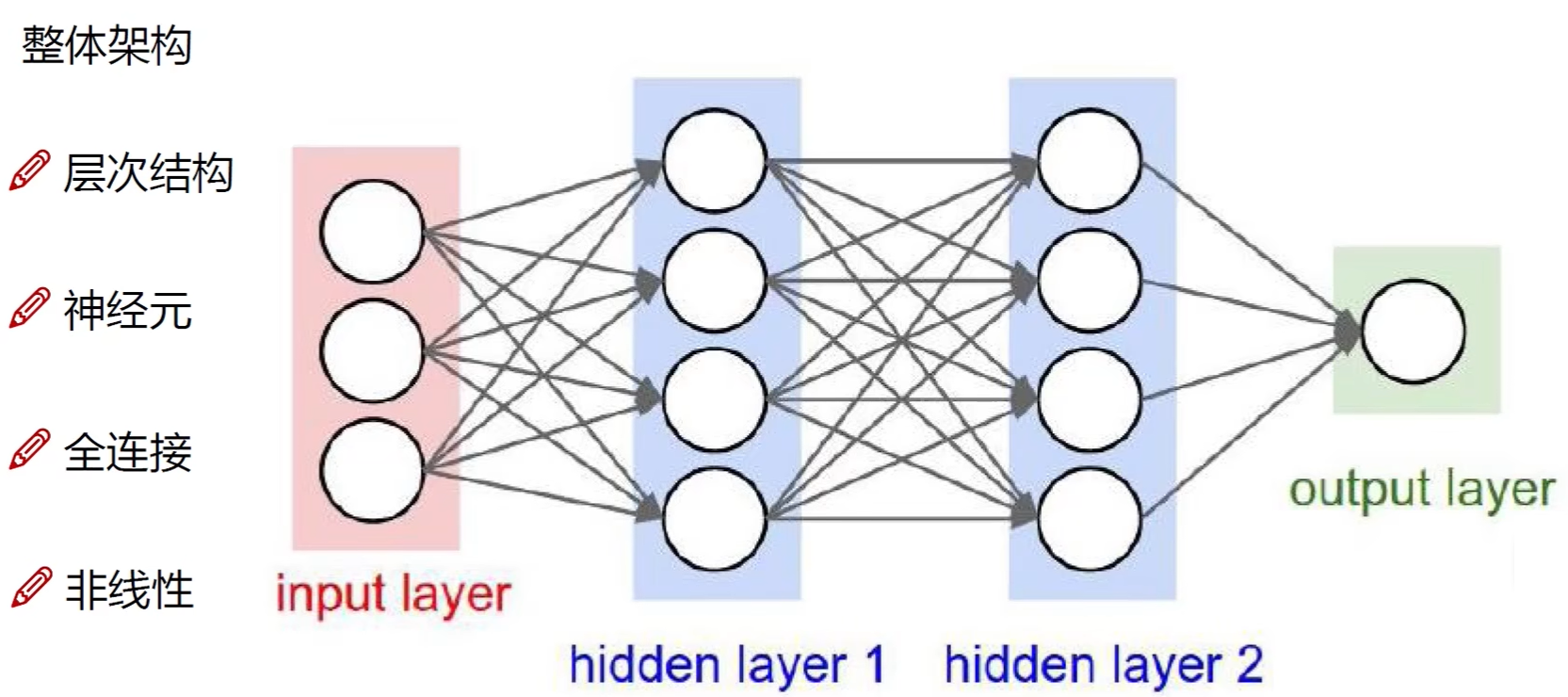

整体框架

特点

- 堆叠:$f=W_3max(0,W_2max(0,W_1x))$,参数极多

- 神经元个数影响:神经元多,分类效果好

- 参数个数影响:参数多,拟合高

- 极大神经网络在适当正则化下不损害性能,拥有低偏差:惩罚力度小,拟合高;惩罚力度大,平稳

- 停滞区(plateaus)使学习过程慢

参数随机初始化

整体框架

特点

参数随机初始化

自然语言处理,Natural language processing (NLP) ,有监督学习

文本是一种序列数据,一句话是由一个个按顺序排列的单词组成的

数据表示

$X^{(i)} = [x_1^{(i)}, x_2^{(i)}, \dots, x_{T_x^{(i)}}^{(i)}]$: 第 $i$ 个样本的输入序列,有 $T_x^{(i)}$ 个元素(单词/字符等)

bash的配置在~/.bashrc中

git的配置在~/.gitconfig中

vim的配置在~/.vimrc中

tree:列举所有文件,递归列举文件

目录下CMD调用:pngcheck -v file

java Extract ../../Desktop/xxx.jpg -p password./hashcat -m 22000 -a 3 <path_to_hash_hc22000_file> -1 <custom_charset> ?1?1?1?1?1?1?1?1

# -m 22000 用于 WPA/WPA2 模式

# -a 3 Brute-Force攻击模式

# -1: 所以使用?1, 每个?1代表一个字符位置 --custom-charset1=abcdefg...也可

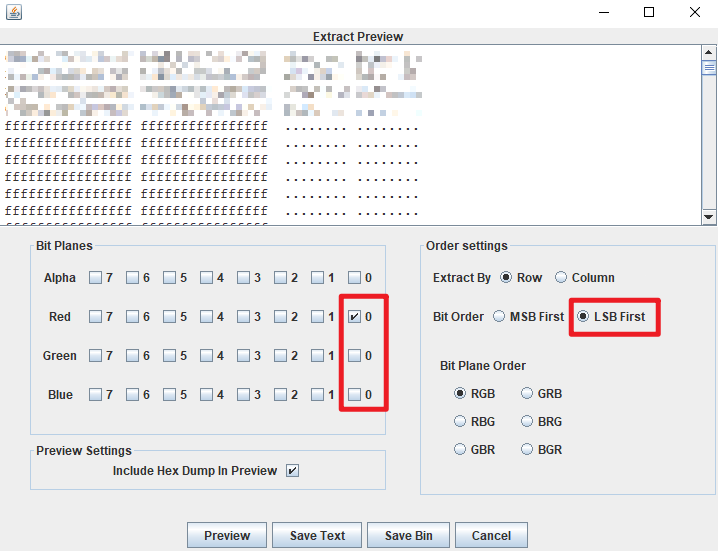

取证工具

docker pull xxx/xxx:last # 拉取docker镜像

docker images # 查看镜像

docker rmi <CONTAINER IMAGE ID> # 删除镜像

docker start <CONTAINER ID> # 开启容器

docker stop <CONTAINER ID> # 关闭容器

docker ps -a # 查看容器

docker rm -f <CONTAINER ID> # 删除容器生成容器

除了逆向外也可以尝试爆破

#include <stdio.h>

int main(){

int cipher;

for(int i=0;i<0xffffffff;i++){

cipher = i;

//加密异或等操作

}

if (cipher==20241212153){

printf("flag1:%x\n",i);

}

}kernel32.dll:控制系统内存管理、数据输入输出、中断处理,当Windows启动时,其驻留在内存中特定的写保护区域,使别的程序无法占用该内存区域